Estimados amigos de Inseguros !!!

En el capítulo de hoy una breve reseña a una herramienta, o más bien extensión, en honor del crack Carlos Perez @darkoperator.

Se trata de una pequeña extensión para Visual Studio Code que nos ayuda a la hora de escribir configuraciones Sysmon. Muy sencilla y suficientemente bien explicada con sus gifs.

Solo eso, animaros a usar VSCode como editor de ficheros y esta magnífica extensión.

Gracias por leerme

domingo, 27 de octubre de 2019

jueves, 24 de octubre de 2019

Microsoft Security Compliance KIT

Estimados amigos de inseguros !!!!

En la entrega de hoy voy a comentar algo que lleva tiempo rulando por los sistemas de la compañía de Seattle pero que no había documentado por aquí, el Ms. Security Compliance Kit.

Como puedes apreciar en la descripción, es un kit de herramientas que te permiten realizar una auditoría de cumplimiento de tus estándares de seguridad, es decir, si estás aplicando bien las políticas que crees que estás aplicando.

Es un producto gratuito disponible para sistemas operativos > 2012r2.

En esta prueba vamos a "ejecutarlo" sobre un Dc Windows Server 2019....

Lo primero que voy a hacer es ver la documentación, un fichero excel con las configuraciones que me recomienda para cada versión de sistema operativo y su role.

Puede que estés contento con el resultado que te proponen, pero revisalo muy bien.

Es momento de irnos al editor de directivas de grupo y crear una, darle a importar, e importar el setting que nos corresponde. Sencillo !!!

Con este proceso tenemos cargadas ( que no linkadas a ningún objeto) las directivas de grupo por defecto que Ms nos recomienda...

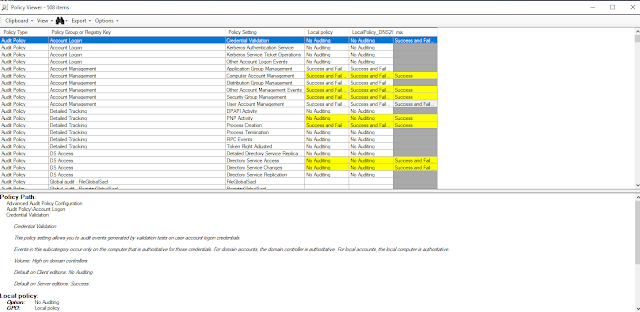

Pero seguro que esto te da rollo, a mi me lo da. Mejor será tener una herramienta por ejemplo, Policy Analyzer dentro del kit, que le pases varias GPO´s, y te muestre en amarillo los cambios puntuales, para re-comprobar qué estás cambiando...

Interesante eh !! te puedes animar a cargar tu GPO, la deseada, y puntualmente cargar los elementos uno a uno según te interese. Yo lo haría así !!!

Microsoft ha pensado en todo, y tienes otra herramienta en el kit denominada LGPO para el manejo de las GPO por líneas de comandos, para los equipos fuera del dominio... para cargar, exportar, guardar configuraciones, también muy interesante.

Espero que os guste y os quite el miedo de usar estas herramientas y fortificar los servidores y equipos.

Atentos a la próxima entrada que promete un premio xDDD

Gracias por leerme

En la entrega de hoy voy a comentar algo que lleva tiempo rulando por los sistemas de la compañía de Seattle pero que no había documentado por aquí, el Ms. Security Compliance Kit.

Como puedes apreciar en la descripción, es un kit de herramientas que te permiten realizar una auditoría de cumplimiento de tus estándares de seguridad, es decir, si estás aplicando bien las políticas que crees que estás aplicando.

Es un producto gratuito disponible para sistemas operativos > 2012r2.

En esta prueba vamos a "ejecutarlo" sobre un Dc Windows Server 2019....

Lo primero que voy a hacer es ver la documentación, un fichero excel con las configuraciones que me recomienda para cada versión de sistema operativo y su role.

Puede que estés contento con el resultado que te proponen, pero revisalo muy bien.

Es momento de irnos al editor de directivas de grupo y crear una, darle a importar, e importar el setting que nos corresponde. Sencillo !!!

Con este proceso tenemos cargadas ( que no linkadas a ningún objeto) las directivas de grupo por defecto que Ms nos recomienda...

Pero seguro que esto te da rollo, a mi me lo da. Mejor será tener una herramienta por ejemplo, Policy Analyzer dentro del kit, que le pases varias GPO´s, y te muestre en amarillo los cambios puntuales, para re-comprobar qué estás cambiando...

Interesante eh !! te puedes animar a cargar tu GPO, la deseada, y puntualmente cargar los elementos uno a uno según te interese. Yo lo haría así !!!

Microsoft ha pensado en todo, y tienes otra herramienta en el kit denominada LGPO para el manejo de las GPO por líneas de comandos, para los equipos fuera del dominio... para cargar, exportar, guardar configuraciones, también muy interesante.

Espero que os guste y os quite el miedo de usar estas herramientas y fortificar los servidores y equipos.

Atentos a la próxima entrada que promete un premio xDDD

Gracias por leerme

martes, 8 de octubre de 2019

Blue Team Training Toolkit... simulación de adversarios

Estimados amigos de Inseguros!!!

Seguimos poniendo a prueba nuestros sistemas con la simulación de adversarios. Este artículo pertenece a una serie más completa con distintas aproximaciones y ejemplos, así como herramientas y soluciones completas. Puedes leer el artículo de Caldera, de Uber, Flight Simulator...

En el turno de hoy, vamos con una herramienta denominada Blue Team Training Toolkit, muy descriptivo el nombre.

El software tiene una estructura de menús muy parecida a metasploit, en la que podemos hacer show modules, show options, set valor y cosas así, muy intuitivos.

Tiene 3 funciones claras, simulación de peticiones de malware a C&C, retransmisión de capturas de red y uso de ficheros sospechosos por imitación de MD5. Vamos a ir instalando y usando la aplicación para ver las funciones en detalle.

Una vez solventado algún pequeño problema con el instalador y python tenemos acceso al framework.

Empezamos como es menester pidiendo ayuda a la aplicación, no al vecino. Un Help nos posiciona correctamente ante el problema.

Voy a optar por la opción de generar un nuevo token con apisignup para la API. El servicio es gratuito, pero tiene distintas opciones de subscripción para comercializar el producto. Voy a optar por registrarme para la versión community, que si bien no es la más completa, si es gratis.

Al más puro estilo Metasploit, voy navegando por los módulos para ver que me ofrece la herramienta. Show Modules está bien.

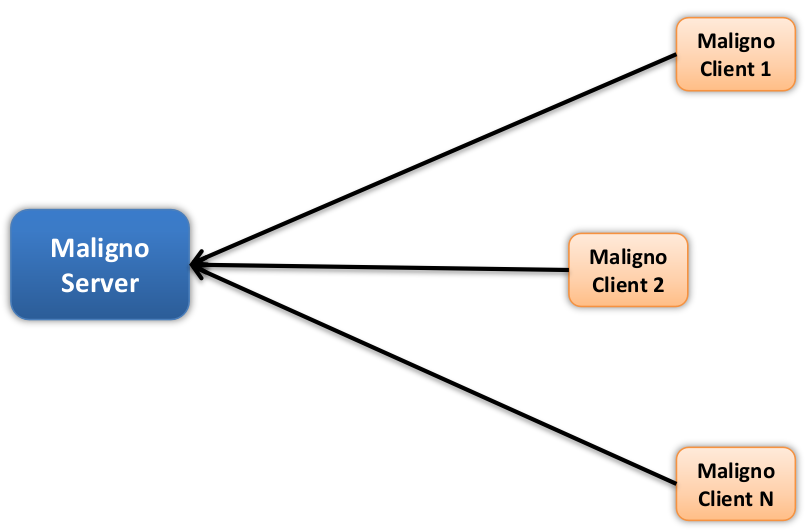

Para esta primera prueba vamos a usar Maligno, una estructura cliente servidor para emular las conexiones que hace el malware hacia un C2, reproduciendo metadatos conocidos para testear nuestra capacidad de detección, que es de lo que se trata...

Seteamos el servidor que hará de C2 con la ip indicada y hacemos un show profiles. Veremos la lista de perfiles de imitación que tenemos disponibles, con la salvedad de que algunos son de pago, 1$ creo recordar que cuestan, pero vamos a elegir uno gratuito, que es gratis xD.

Hacemos un download nuclear, luego un set profile nuclear y luego hacemos un genclient para generar el cliente que realizará las conexiones contra nuestro Command And Control.

Si nos vamos a la carpeta profiles podremos ver el código en python de la actividad que vamos a recrear relacionada en este caso con nuclear.

También es interesante ver el fichero que crea cliente.

Ahora es el turno de irnos a nuestra máquina "cliente" y ejecutar el python.

Hemos probado varias simulaciones y hemos puesto un snort en la máquina para ver la detección.

Depende del conjunto de reglas que tengas tendrás unas detecciones u otras, pero al final, el concepto es simular la comunicación con el C2.

Vamos a probar otra opción interesante de la herramienta, la posibilidad de gestionar la retransmisión de ficheros pcap, cambiando muy fácilmente las direcciones ip y mac.

Y ahora vamos a indicar que 192.168.1.3 se convierta en 172.16.1.3

Lo bueno de esta funcionalidad es que podemos usar cualquier pcap que nos apetezca, de los muchos que hay disponibles para su estudio.

Otra de las opciones que implementa esta herramienta es la de usar las colisiones matemáticas del algoritmo MD5 para generar hashes, o mejor dicho, ficheros con el mismo hash que muestra clasificadas como maliciosas, como pueda ser una shell inversa con netcat, mimikatz, etc.

Con este módulo solo podemos bajar el fichero , no tiene ninguna interacción más.

Me parece un framework muy potente y que funciona bien, si bien es un poco más complejo de extender que los demás de la serie, pero cualquier persona con conocimientos de python podrá simular las típicas cabeceras usadas en ataques web y recrear ataques de este tipo.

Espero que os haya gustado y próximamente seguimos con otro capítulo !!!

Gracias por leerme.

En especial, este capítulo se lo dedico a Sergio, para saber si me lee el mamón y me lo dice xD

Seguimos poniendo a prueba nuestros sistemas con la simulación de adversarios. Este artículo pertenece a una serie más completa con distintas aproximaciones y ejemplos, así como herramientas y soluciones completas. Puedes leer el artículo de Caldera, de Uber, Flight Simulator...

En el turno de hoy, vamos con una herramienta denominada Blue Team Training Toolkit, muy descriptivo el nombre.

El software tiene una estructura de menús muy parecida a metasploit, en la que podemos hacer show modules, show options, set valor y cosas así, muy intuitivos.

Tiene 3 funciones claras, simulación de peticiones de malware a C&C, retransmisión de capturas de red y uso de ficheros sospechosos por imitación de MD5. Vamos a ir instalando y usando la aplicación para ver las funciones en detalle.

Una vez solventado algún pequeño problema con el instalador y python tenemos acceso al framework.

Empezamos como es menester pidiendo ayuda a la aplicación, no al vecino. Un Help nos posiciona correctamente ante el problema.

Voy a optar por la opción de generar un nuevo token con apisignup para la API. El servicio es gratuito, pero tiene distintas opciones de subscripción para comercializar el producto. Voy a optar por registrarme para la versión community, que si bien no es la más completa, si es gratis.

Al más puro estilo Metasploit, voy navegando por los módulos para ver que me ofrece la herramienta. Show Modules está bien.

Para esta primera prueba vamos a usar Maligno, una estructura cliente servidor para emular las conexiones que hace el malware hacia un C2, reproduciendo metadatos conocidos para testear nuestra capacidad de detección, que es de lo que se trata...

Seteamos el servidor que hará de C2 con la ip indicada y hacemos un show profiles. Veremos la lista de perfiles de imitación que tenemos disponibles, con la salvedad de que algunos son de pago, 1$ creo recordar que cuestan, pero vamos a elegir uno gratuito, que es gratis xD.

Hacemos un download nuclear, luego un set profile nuclear y luego hacemos un genclient para generar el cliente que realizará las conexiones contra nuestro Command And Control.

Si nos vamos a la carpeta profiles podremos ver el código en python de la actividad que vamos a recrear relacionada en este caso con nuclear.

También es interesante ver el fichero que crea cliente.

Ahora es el turno de irnos a nuestra máquina "cliente" y ejecutar el python.

Hemos probado varias simulaciones y hemos puesto un snort en la máquina para ver la detección.

Depende del conjunto de reglas que tengas tendrás unas detecciones u otras, pero al final, el concepto es simular la comunicación con el C2.

Vamos a probar otra opción interesante de la herramienta, la posibilidad de gestionar la retransmisión de ficheros pcap, cambiando muy fácilmente las direcciones ip y mac.

Lo bueno de esta funcionalidad es que podemos usar cualquier pcap que nos apetezca, de los muchos que hay disponibles para su estudio.

Otra de las opciones que implementa esta herramienta es la de usar las colisiones matemáticas del algoritmo MD5 para generar hashes, o mejor dicho, ficheros con el mismo hash que muestra clasificadas como maliciosas, como pueda ser una shell inversa con netcat, mimikatz, etc.

Con este módulo solo podemos bajar el fichero , no tiene ninguna interacción más.

Me parece un framework muy potente y que funciona bien, si bien es un poco más complejo de extender que los demás de la serie, pero cualquier persona con conocimientos de python podrá simular las típicas cabeceras usadas en ataques web y recrear ataques de este tipo.

Espero que os haya gustado y próximamente seguimos con otro capítulo !!!

Gracias por leerme.

En especial, este capítulo se lo dedico a Sergio, para saber si me lee el mamón y me lo dice xD

lunes, 7 de octubre de 2019

Una sencilla...bloquear Macros... Caso Emotet

Estimados amigos de Inseguros !!!

Hace ya unas semanas que llevamos sufriendo una oleada de ataques del troyano tipo Emotet.

Sin entrar en detalles, es un malware que por lo general esconde un dropper, un programa malicioso que se descarga el auténtico "bicho" del malware. En esta ocasión un troyano bancario con el fin de intentar obtener claves y envirular al resto de mortales y conocidos mediante una propagación basada en contactos del correo. Hay mil artículos al respecto mejor explicados que yo.

Lo que estamos aconsejando en los centros de operaciones y empresas prestadoras a nuestros clientes es que bloqueen por defecto el uso de Macros en los documentos de ofimática.

Esto suscita muchos impedimentos, ya que muchas empresas usan ficheros, sobre todo Excel, para realizar pequeños ( o grandes) procesos de negocio y usarlos como base para pintar dashboards, informes y cosas así.

Al final es una función muy interesante de la ofimática, pero que por desgracia está siendo empleada como mecanismo de evasión de antivirus para realizar las maldades de los cibercriminales.

Mi pequeño consejo quizás lo conozcas, pero mucha gente no. Estamos hablando de soluciones de hace 20 años...

Usar Gpo !!! si !! las políticas de grupo de toda la vida. Hay plantillas administrativas, las ADMX de muchos productos, que nos permiten configurar mediante Group Policies de dominio ciertos aspectos de software de terceros, no solo del sistema operativo. Para el caso de Office 2016 podemos descargarlas desde aquí.

Pero como te digo, hay plantillas administrativas para mucho software comercial, por ejemplo, Firefox.

Bueno seguimos, una vez tenemos el fichero ADMX descargado, copiamos el contenido de las plantillas a c:\windows\policydefinitions\ y ya las tenemos disponibles en el editor de directivas de grupo.

Aquí cabe la pena hacer un inciso. Vamos a bloquear el uso de macros en ficheros Word por ejemplo, pero vamos a establecer unas zonas de confianza o trusted zones para que los usuarios SI puedan ejecutar macros en ficheros Word de esa ubicación.

Es una buena medida de seguridad que permite cierta usabilidad.

El proceso es muy sencillo.

Otro consejo para los más iniciados en el ámbito de la ciberseguridad, es que conociendo este "comodín" para hacer un "bypass" del bloque de macros, es común que el malware intente alterar esa rama del registro para dotar de "zona de confianza" al fichero.

Muy recomendable monitorizar los cambios de la siguiente rama del registro.

HKEY_CURRENT_USER\Software\Microsoft\Office\16.0\Word\Security\Trusted Locations

Espero que os sirva, gracias por leerme !!!

Hace ya unas semanas que llevamos sufriendo una oleada de ataques del troyano tipo Emotet.

Sin entrar en detalles, es un malware que por lo general esconde un dropper, un programa malicioso que se descarga el auténtico "bicho" del malware. En esta ocasión un troyano bancario con el fin de intentar obtener claves y envirular al resto de mortales y conocidos mediante una propagación basada en contactos del correo. Hay mil artículos al respecto mejor explicados que yo.

Lo que estamos aconsejando en los centros de operaciones y empresas prestadoras a nuestros clientes es que bloqueen por defecto el uso de Macros en los documentos de ofimática.

Esto suscita muchos impedimentos, ya que muchas empresas usan ficheros, sobre todo Excel, para realizar pequeños ( o grandes) procesos de negocio y usarlos como base para pintar dashboards, informes y cosas así.

Al final es una función muy interesante de la ofimática, pero que por desgracia está siendo empleada como mecanismo de evasión de antivirus para realizar las maldades de los cibercriminales.

Mi pequeño consejo quizás lo conozcas, pero mucha gente no. Estamos hablando de soluciones de hace 20 años...

Usar Gpo !!! si !! las políticas de grupo de toda la vida. Hay plantillas administrativas, las ADMX de muchos productos, que nos permiten configurar mediante Group Policies de dominio ciertos aspectos de software de terceros, no solo del sistema operativo. Para el caso de Office 2016 podemos descargarlas desde aquí.

Pero como te digo, hay plantillas administrativas para mucho software comercial, por ejemplo, Firefox.

Bueno seguimos, una vez tenemos el fichero ADMX descargado, copiamos el contenido de las plantillas a c:\windows\policydefinitions\ y ya las tenemos disponibles en el editor de directivas de grupo.

Aquí cabe la pena hacer un inciso. Vamos a bloquear el uso de macros en ficheros Word por ejemplo, pero vamos a establecer unas zonas de confianza o trusted zones para que los usuarios SI puedan ejecutar macros en ficheros Word de esa ubicación.

Es una buena medida de seguridad que permite cierta usabilidad.

El proceso es muy sencillo.

Otro consejo para los más iniciados en el ámbito de la ciberseguridad, es que conociendo este "comodín" para hacer un "bypass" del bloque de macros, es común que el malware intente alterar esa rama del registro para dotar de "zona de confianza" al fichero.

Muy recomendable monitorizar los cambios de la siguiente rama del registro.

HKEY_CURRENT_USER\Software\Microsoft\Office\16.0\Word\Security\Trusted Locations

Espero que os sirva, gracias por leerme !!!

miércoles, 2 de octubre de 2019

Simulación de adversarios... FlightSIM 3/n

Estimados amigos de Inseguros !!!

En este tercer episodio de la simulación de adversarios, voy a comentar la herramienta FlightSim, que no es un simulador de vuelo... es una herramienta de generación de "ruido" esta vez de tráfico de red para comprobar nuestras capacidades de detección.

Como vimos con Caldera, Infection Monkey hace unos años o recientemente Uber Metta, Flightsim genera distintos tipos de eventos, bueno eventos no, genera las actuaciones que deben generar eventos en nuestros sistemas. Algunos de los módulos que tienen, y que por el nombre describen muy bien el trabajo que hacen son:

La instalación es muy sencilla, podemos hacerlo por github o usando las comodidades de GO.

Los comandos son muy sencillos y podemos usar la opción -dry para que genere los datos sin realizar el tráfico de red. No vayas a probarlo sin avisar y le des el fin de semana al SOC.

Yo por si acaso activo las capturas de red a ver que hace el simulador...

Una herramienta muy sencilla. Por poco que puedas leer el lenguaje GO y puedas ver los módulos, podrás adoptar la ejecución a los parámetros que te interesen.

Por cierto, échale un vistazo al código, porque para algunas cosas se va contra la API de los programadores... y lo mismo estamos siendo hackeados nosotros.

Espero que te guste y lo uses !!!

En este tercer episodio de la simulación de adversarios, voy a comentar la herramienta FlightSim, que no es un simulador de vuelo... es una herramienta de generación de "ruido" esta vez de tráfico de red para comprobar nuestras capacidades de detección.

Como vimos con Caldera, Infection Monkey hace unos años o recientemente Uber Metta, Flightsim genera distintos tipos de eventos, bueno eventos no, genera las actuaciones que deben generar eventos en nuestros sistemas. Algunos de los módulos que tienen, y que por el nombre describen muy bien el trabajo que hacen son:

| Module | Description |

|---|---|

c2 | Generates a list of C2 destinations and generates DNS and IP traffic to each |

dga | Simulates DGA traffic using random labels and top-level domains |

scan | Performs a port scan to random RFC 5737 addresses using common ports |

sink | Connects to random sinkholed destinations run by security providers |

spambot | Resolves and connects to random Internet SMTP servers to simulate a spam bot |

tunnel | Generates DNS tunneling requests to *.sandbox.alphasoc.xyz |

La instalación es muy sencilla, podemos hacerlo por github o usando las comodidades de GO.

Los comandos son muy sencillos y podemos usar la opción -dry para que genere los datos sin realizar el tráfico de red. No vayas a probarlo sin avisar y le des el fin de semana al SOC.

Yo por si acaso activo las capturas de red a ver que hace el simulador...

Una herramienta muy sencilla. Por poco que puedas leer el lenguaje GO y puedas ver los módulos, podrás adoptar la ejecución a los parámetros que te interesen.

Por cierto, échale un vistazo al código, porque para algunas cosas se va contra la API de los programadores... y lo mismo estamos siendo hackeados nosotros.

Espero que te guste y lo uses !!!

lunes, 30 de septiembre de 2019

Uber Metta...Simulación de adversarios 2/n

Estimados amigos de Inseguros !!!

En otro artículo de la serie introducimos el concepto de simulación de adversarios con el software Caldera. Te refresco, lanzar ataques de manera controlada sobre un sistema para evaluar sus capacidades de detección.

Al más puro estilo caldera, con línea de comandos, hoy presentamos Uber Metta.

El sistema Metta trabaja con Vagrants, lo que son un conjunto de configuraciones para desplegar imágenes virtualbox con un setting concreto. Lo que podría ser un contenedor basado en VirtualBox.

La parte de instalación de muy sencilla, podemos seguir el tutorial del autor.

Para este prueba, vamos a usar un Vagrant con Windows 10, en concreto el siguiente que os acompaño y que usamos para algunas cosas.

Uses el que uses, como indica el autor, habilita la comunicación hacia él mediante WINRM, al menos, para poder operar con las pruebas que trae por defecto Metta.

El placer de las cosas bien hechas aparece:

Lo que realmente estamos lanzando son las acciones descritas en el yaml.

En este caso, muy sencillitas, y tiene algún repositorio con algunas cosas graciosas.

Al final, no deja de ser una manera de ejecutar los comandos, lo que denomina las Purple Actions.

Habrá que ver como evoluciona el proyecto.

En otro artículo de la serie introducimos el concepto de simulación de adversarios con el software Caldera. Te refresco, lanzar ataques de manera controlada sobre un sistema para evaluar sus capacidades de detección.

Al más puro estilo caldera, con línea de comandos, hoy presentamos Uber Metta.

El sistema Metta trabaja con Vagrants, lo que son un conjunto de configuraciones para desplegar imágenes virtualbox con un setting concreto. Lo que podría ser un contenedor basado en VirtualBox.

La parte de instalación de muy sencilla, podemos seguir el tutorial del autor.

Para este prueba, vamos a usar un Vagrant con Windows 10, en concreto el siguiente que os acompaño y que usamos para algunas cosas.

Uses el que uses, como indica el autor, habilita la comunicación hacia él mediante WINRM, al menos, para poder operar con las pruebas que trae por defecto Metta.

https://github.com/uber-common/metta/wiki/Vagrants

vagrant init StefanScherer/windows_10

vagrant up

Al final, el autor de la herramienta "evita" la parte de RAT de Caldera con el despliegue de una máquina Windows 10 con Sysmon para probar las detecciones. No es lo más elegante ni funcional, ya que tienes tu que acceder al Windows virtualizado para ver a mano los logs, los eventos que han aparecido, pero bueno, demasiado ha hecho y agradecidos estamos !!!

El placer de las cosas bien hechas aparece:

Lo que realmente estamos lanzando son las acciones descritas en el yaml.

| enabled: true | |

| meta: | |

| author: cg | |

| created: 2017-06-01 | |

| decorations: | |

| - Purple Team | |

| description: On Target Recon Atack Simulation. | |

| link: https://carnal0wnage.attackresearch.com | |

| mitre_attack_phase: Discovery | |

| mitre_attack_technique: Account Discovery | |

| purple_actions: | |

| 1: cmd.exe /c net user | |

| 2: cmd.exe /c net user /domain | |

| 3: cmd.exe /c net localgroup administrators | |

| 4: cmd.exe /c net view | |

| 5: cmd.exe /c net view /domain | |

| 6: cmd.exe /c net groups \"Domain Admins\" /domain | |

| 7: cmd.exe /c net use | |

| 8: cmd.exe /c net share | |

| 9: cmd.exe /c ipconfig /all | |

| 10: cmd.exe /c tasklist /v | |

| 11: cmd.exe /c gpresult /z | |

| 12: cmd.exe /c nltest /dclist:corp | |

| os: windows | |

| name: On-target Recon Simulation | |

| uuid: 017df153-470e-43d6-8e91-24c6b7cf62c4 |

Al final, no deja de ser una manera de ejecutar los comandos, lo que denomina las Purple Actions.

Habrá que ver como evoluciona el proyecto.

martes, 24 de septiembre de 2019

Caldera... Simulación de adversarios a golpe de click 1/n

Estimados amigos de Inseguros !!!

Vamos a empezar con el concepto de simulación de adversarios para adentrarnos un poquito más en este mundo con una herramienta concreta, en esta caso, Mitre Caldera.

El concepto es muy sencillo y lo que estamos en los equipos "defensivos" o delante de un SIEM o similar estamos acostumbrados. Los famosos Use case, el ruido !!!

Si tu tienes una alerta en el SIEM que detecta un ataque de fuerza bruta horizontal... tendrás que probarlo? nosotros lo llamamos "hacer ruido", generar los eventos, reproducir el ataque de una manera controlada para comprobar si realmente estamos detectando o no. Mejorar la detección, el ataque, al final es parte del ciclo de mejora de la defensa.

Con los ejercicios de simulación conseguimos esto, preparar y entrenar no solo los sistemas sino al personal ante eventos conocidos.

Al final, estás haciendo ese Purple Team o escenarios mixtos ataques/defensas.

Como ya he comentado en alguna charla, muchas veces la información que nos deja un Red Team o servicio ofensivo es de alto valor, pero puestos a trabaja la información, necesitamos correlar mucha información, sobre cómo ha funcionado el sistema defensivo, que rastros ha dejado, que medidas se han tenido que evadir con el Red Team, como se van a implementar medidas que corrijan los hallazgos, pero no solo los encontrados, sino en el tiempo, los futuros fallos de similar índole...

El uso de esta herramienta, Mitre Caldera nos gusta mucho porque es muy sencilla de desarrollar y se ciñe a nuestros propósitos.

Básicamente es una interface web para controlar un RAT, una herramienta de administración remota, un backdoor !!! con el que pasarle comandos al sistema.

Mediante comandos del sistema, bien sean bash, shell de Windows/Mac, powershell podemos replicar ataques conocidos, y ejecutarlos de manera controlada, añadiendo fases, recogiendo información útil para ser usada a posteriori...

El framework viene con una serie de TTP definidos, con el standard del MITRE, lo que nos "anima" a seguir con esta nomenclatura, o no...

Vamos a crear un pequeño ejemplo práctico y así puedes ver como va

A mi personalmente me gusta realizar la instalación de la máquina a "mano", sin docker, cosas de mi inexperiencia, pero si ya tengo una máquina virtual en dos clicks gracias a Azure, me de lo mismo liarme 5 minutos a instalar cositas, y así aprendo de paso.

Siguiendo los rigurosos pasos del documento de instalación me hago con el componente servidor.

La instalación me ha costado unas pocas gestiones, porque es un proyecto que está en cambio constante, que usa versiones 3 de python, y que no soy muy experto en estos menesteres.

La pantalla inicial me produce tal satisfacción que me remito a ella:

Siguiendo los preceptos de la aplicación, tenemos dos vías de "infectar" nuestras máquinas o sistemas a testear. Mediante un comando "del sistema" tipo ssh o powershell, o accediendo simplemente a la url con el binario. Muestro la opción del powershell.

Realizo alguna infección más y procedo con el panel de control a ver las distintas opciones.

Al final, esta parte es muy importante porque es el componente RAT el que va a ejecutar los trabajos.

Vamos a simular una técnica de persistencia basada en la técnica Mitre T1031 de modificar un servicio existente.

El sistema nos muestra el comando que subyace con esta técnica:

- id: 52771610-2322-44cf-816b-a7df42b4c086

name: Replace a service binary with alternate binary

description: |

This is an example technique. snmptrap.exe should be changed in the command

below with the new desired service binary. Depending on the value of

host.service.modifiable this ability can damage the target system.

tactic: persistence

technique:

attack_id: T1031

name: Modify Existing Service

platforms:

windows:

psh:

command: |

$s = Get-Service -Name #{host.service.modifiable};

if ($s.status -ne 'Stopped') { Stop-Service $s };

$exe = (Get-ItemProperty -Path "HKLM:\System\CurrentControlSet\Services\#{host.service.modifiable}").ImagePath.split()[0];

$path = (Resolve-Path $exe).Path;

Copy-Item -Path $path -Destination ($path + ".saved");

Copy-Item -Path "C:\Windows\System32\snmptrap.exe" -Destination $path

cleanup: |

$exe = (Get-ItemProperty -Path "HKLM:\System\CurrentControlSet\Services\#{host.service.modifiable}").ImagePath.split()[0];

$path = (Resolve-Path $exe).Path;

If (Test-Path ($path + ".saved")) {

Remove-Item $path;

Move-Item -Path ($path + ".saved") -Destination $path

}

Ahora creo un Adversary para ir añadiendo distintas TTP al ataque. Siguiendo el ejemplo, vamos a configurar la técnica 1031 que habíamos visto anteriormente.

Ahora realizamos la operación a simular, es decir, con la definición o uso de nuestra técnica y las fases, vamos a establecer el grupo de objetivos y a lanzar la operación.

Con el resultado de la operación tenemos un informe en formato gráfico y json, donde podemos ver que no se ha podido realizar la técnica, debido a que los dos equipos no tenían ningún servicio vulnerable para modificar con los permisos que se estaba ejecutando el RAT.

Ahora vamos a lanzar una operación con un conjunto de TTP´s más "cantosos".

Como puedes ver, en esta operación vamos a parar la recolección de logs, conseguir información del sistema, buscar entornos wifi, apaga el adaptador... y un conjunto de técnicas a las que engloba como "noisy neighbor" :-)

Después de un rato, me doy cuenta que efectivamente en mi mac me había desactivado el wifi xDDDDD

platforms:

darwin:

sh:

command: |

./wifi.sh off

cleanup: |

./wifi.sh on

payload: wifi.sh

linux:

sh:

command: |

./wifi.sh off

cleanup: |

./wifi.sh on

payload: wifi.sh

windows:

psh:

command: |

.\wifi.ps1 -Off

cleanup: |

.\wifi.ps1 -On

payload: wifi.ps1

Fíjate en esta descripción de técnica como implementa un comando que requiere de un fichero, se denomina payload y debemos de especificarlo. Es muy sencillo subirlo al server y que el agente lo descargue en la ubicación por defecto que decidamos.

El resultado de la operación, aparte de tirarme el wifi :-) es el siguiente:

Aunque tengamos el report gráfico, la recolección de lo que llama facts o hechos la tenemos en detalle en el fichero de reporte json.

Siguiendo el propósito de nuestro test, vemos si nuestras herramientas de recolección de información están obteniendo la información que deseamos, y si vemos en nuestro SIEM las esperadas alertas a la detección de los ataques realizados.

Si todo ha ido bien, nuestro equipo blue team habrá podido ver/analizar que pasa, y si no, no nos habremos enterado de nada :-)

Al final, una herramienta muy versátil y que dota a los equipos de test muchas facilidades a la hora de realizar las pruebas.

Espero que os guste, que la trabajéis. Haremos más cositas seguramente en otras entradas.

Gracias por leerme.

Vamos a empezar con el concepto de simulación de adversarios para adentrarnos un poquito más en este mundo con una herramienta concreta, en esta caso, Mitre Caldera.

El concepto es muy sencillo y lo que estamos en los equipos "defensivos" o delante de un SIEM o similar estamos acostumbrados. Los famosos Use case, el ruido !!!

Si tu tienes una alerta en el SIEM que detecta un ataque de fuerza bruta horizontal... tendrás que probarlo? nosotros lo llamamos "hacer ruido", generar los eventos, reproducir el ataque de una manera controlada para comprobar si realmente estamos detectando o no. Mejorar la detección, el ataque, al final es parte del ciclo de mejora de la defensa.

Con los ejercicios de simulación conseguimos esto, preparar y entrenar no solo los sistemas sino al personal ante eventos conocidos.

Al final, estás haciendo ese Purple Team o escenarios mixtos ataques/defensas.

Como ya he comentado en alguna charla, muchas veces la información que nos deja un Red Team o servicio ofensivo es de alto valor, pero puestos a trabaja la información, necesitamos correlar mucha información, sobre cómo ha funcionado el sistema defensivo, que rastros ha dejado, que medidas se han tenido que evadir con el Red Team, como se van a implementar medidas que corrijan los hallazgos, pero no solo los encontrados, sino en el tiempo, los futuros fallos de similar índole...

El uso de esta herramienta, Mitre Caldera nos gusta mucho porque es muy sencilla de desarrollar y se ciñe a nuestros propósitos.

Básicamente es una interface web para controlar un RAT, una herramienta de administración remota, un backdoor !!! con el que pasarle comandos al sistema.

Mediante comandos del sistema, bien sean bash, shell de Windows/Mac, powershell podemos replicar ataques conocidos, y ejecutarlos de manera controlada, añadiendo fases, recogiendo información útil para ser usada a posteriori...

El framework viene con una serie de TTP definidos, con el standard del MITRE, lo que nos "anima" a seguir con esta nomenclatura, o no...

Vamos a crear un pequeño ejemplo práctico y así puedes ver como va

A mi personalmente me gusta realizar la instalación de la máquina a "mano", sin docker, cosas de mi inexperiencia, pero si ya tengo una máquina virtual en dos clicks gracias a Azure, me de lo mismo liarme 5 minutos a instalar cositas, y así aprendo de paso.

Siguiendo los rigurosos pasos del documento de instalación me hago con el componente servidor.

La instalación me ha costado unas pocas gestiones, porque es un proyecto que está en cambio constante, que usa versiones 3 de python, y que no soy muy experto en estos menesteres.

La pantalla inicial me produce tal satisfacción que me remito a ella:

Siguiendo los preceptos de la aplicación, tenemos dos vías de "infectar" nuestras máquinas o sistemas a testear. Mediante un comando "del sistema" tipo ssh o powershell, o accediendo simplemente a la url con el binario. Muestro la opción del powershell.

Realizo alguna infección más y procedo con el panel de control a ver las distintas opciones.

Al final, esta parte es muy importante porque es el componente RAT el que va a ejecutar los trabajos.

Vamos a simular una técnica de persistencia basada en la técnica Mitre T1031 de modificar un servicio existente.

El sistema nos muestra el comando que subyace con esta técnica:

- id: 52771610-2322-44cf-816b-a7df42b4c086

name: Replace a service binary with alternate binary

description: |

This is an example technique. snmptrap.exe should be changed in the command

below with the new desired service binary. Depending on the value of

host.service.modifiable this ability can damage the target system.

tactic: persistence

technique:

attack_id: T1031

name: Modify Existing Service

platforms:

windows:

psh:

command: |

$s = Get-Service -Name #{host.service.modifiable};

if ($s.status -ne 'Stopped') { Stop-Service $s };

$exe = (Get-ItemProperty -Path "HKLM:\System\CurrentControlSet\Services\#{host.service.modifiable}").ImagePath.split()[0];

$path = (Resolve-Path $exe).Path;

Copy-Item -Path $path -Destination ($path + ".saved");

Copy-Item -Path "C:\Windows\System32\snmptrap.exe" -Destination $path

cleanup: |

$exe = (Get-ItemProperty -Path "HKLM:\System\CurrentControlSet\Services\#{host.service.modifiable}").ImagePath.split()[0];

$path = (Resolve-Path $exe).Path;

If (Test-Path ($path + ".saved")) {

Remove-Item $path;

Move-Item -Path ($path + ".saved") -Destination $path

}

Ahora creo un Adversary para ir añadiendo distintas TTP al ataque. Siguiendo el ejemplo, vamos a configurar la técnica 1031 que habíamos visto anteriormente.

Ahora realizamos la operación a simular, es decir, con la definición o uso de nuestra técnica y las fases, vamos a establecer el grupo de objetivos y a lanzar la operación.

Con el resultado de la operación tenemos un informe en formato gráfico y json, donde podemos ver que no se ha podido realizar la técnica, debido a que los dos equipos no tenían ningún servicio vulnerable para modificar con los permisos que se estaba ejecutando el RAT.

Ahora vamos a lanzar una operación con un conjunto de TTP´s más "cantosos".

Como puedes ver, en esta operación vamos a parar la recolección de logs, conseguir información del sistema, buscar entornos wifi, apaga el adaptador... y un conjunto de técnicas a las que engloba como "noisy neighbor" :-)

Después de un rato, me doy cuenta que efectivamente en mi mac me había desactivado el wifi xDDDDD

platforms:

darwin:

sh:

command: |

./wifi.sh off

cleanup: |

./wifi.sh on

payload: wifi.sh

linux:

sh:

command: |

./wifi.sh off

cleanup: |

./wifi.sh on

payload: wifi.sh

windows:

psh:

command: |

.\wifi.ps1 -Off

cleanup: |

.\wifi.ps1 -On

payload: wifi.ps1

Fíjate en esta descripción de técnica como implementa un comando que requiere de un fichero, se denomina payload y debemos de especificarlo. Es muy sencillo subirlo al server y que el agente lo descargue en la ubicación por defecto que decidamos.

El resultado de la operación, aparte de tirarme el wifi :-) es el siguiente:

Aunque tengamos el report gráfico, la recolección de lo que llama facts o hechos la tenemos en detalle en el fichero de reporte json.

Siguiendo el propósito de nuestro test, vemos si nuestras herramientas de recolección de información están obteniendo la información que deseamos, y si vemos en nuestro SIEM las esperadas alertas a la detección de los ataques realizados.

Si todo ha ido bien, nuestro equipo blue team habrá podido ver/analizar que pasa, y si no, no nos habremos enterado de nada :-)

Al final, una herramienta muy versátil y que dota a los equipos de test muchas facilidades a la hora de realizar las pruebas.

Espero que os guste, que la trabajéis. Haremos más cositas seguramente en otras entradas.

Gracias por leerme.

Entrevista a... Javier Cao

Estimados amigos de Inseguros !!!

Hoy en el blog traigo una de esas entradas que ya se de antemano que va a generar muchas visitas y quien sabe, lleguemos a 100 en un dia ¡!! ☺

En esta ocasión voy a intentar acercar al público a uno de los profesionales con mejor trayectoria en el mundo de la ciber que conozco, y tengo la suerte de tener cerca ya que entre viaje y viaje, las maletas residen habitualmente en la ciudad de Cartagena.

Como os podéis imaginar, no hablo de otro que de Javier Cao.

Profesor en distintas universidades repartidas por toda la nación, miembro de varios colectivos importantes como Isaca o Apep, de la que es vocal. Propietario de un blog de ciberseguridad que está a punto de cumplir...20 años !!! Creo que me dejó mucho CV suyo en el tintero...

Espero que os guste.

1.- ¿Quién es

Javier Cao? ¿Donde vives? ¿Que te gusta hacer?

Soy Ingeniero en Informática por la

Universidad de Murcia, resido en Cartagena y me gusta pasar tiempo con mi

familia. Durante la semana los disfruto poco y los fines de semana aprovecho al

máximo para disfrutar de las cosas que tenemos en la Región. Soy mucho de salir

a ver pueblos o ir a la playa, tanto en verano como en invierno. Como hobby, me

gusta la fotografía, pero utilizando como cámara el móvil que es lo que siempre

llevo encima. En Twitter subo a menudo paisajes y situaciones que me llaman la

atención y con las que juego mediante aplicaciones de retoque. Me gusta mucho

hacer fotos y mezclar partes en color y blanco/negro.

|

| Foto de Javier Cao y su Cartagena |

2.- Cómo empezaste

en esto de la ciberseguridad?

Pues casi por casualidad. A finales del año

1998, recién terminada la carrera, empecé a trabajar como ingeniero en una

empresa y estaba con temas de análisis de requisitos con un ERP. Llevaba 2

meses y mi director de proyecto me ofreció la posibilidad de trabajar en un

proyecto de investigación para probar una metodología de análisis y gestión de

riesgos, MAGERIT 1.0 en la Dirección General de Informática de la Comunidad

Autónoma de la Región de Murcia. Fue una experiencia que me cautivó y despertó

en mí la vocación por identificar situaciones de riesgo y buscar puntos de

fallo. Aquello cambió mi forma de pensar. Un ingeniero, por vocación, aplica su

conocimiento y creatividad a construir algo con una finalidad. En mi caso, me

gusta identificar las piezas que constituyen el todo y analizar qué podría

ocurrir y dónde puede haber puntos de fallo.

|

| Fantástica foto de Javier Cao y su tierra |

3.- Eres de ese

colectivo de grandes hackers que apareció en la época de finales de los 90 en

Murcia? Cuéntanos tu paso por esa escena.

No, no pertenezco a ese grupo de gurús de la

Región que se movía de forma muy activa en aquellas épocas. Una vez terminé el

proyecto de análisis de riesgos, tuve claro que me quería dedicar a la seguridad,

pero en la Región no había ninguna oportunidad. En aquella época ni siquiera se

consideraban necesarios los firewalls. Tuve que emigrar a Madrid donde fui

contratado por una empresa especializada en seguridad desde la consultoría

hasta la implantación de soluciones. De hecho, mi jefe de aquella época es

ahora CISO en un gran proveedor de servicios de Cloud. Mi primera tarjeta si

nos identificaba como E-hackers y en aquella época si estuve bastante tiempo

jugando con crackeadores de contraseñas, sniffers y tuve que certificarme en la

instalación de firewalls, antivirus, entornos de firma electrónica y

autenticación fuerte, etc.

En el área de consultoría éramos un grupo

heterogéneo. Tenía compañeros que hacían los pentesting pero a mí me tocaba la

consultoría estratégica de negocio y cumplimiento legal, para identificar

necesidades y diseñar planes directores de seguridad de la información.

Estuve trabajando fuera de Murcia desde el

2000 al 2005 porque no había empresas en nuestra zona que hicieran estas cosas.

De hecho, para poder llegar a Murcia, en el año 2003 tuve que desplazarme a

Almería donde estuve trabajando también un par de años en el sector banca.

Luego aterricé en Murcia y levanté el área de consultoría de seguridad de la

información, en el año 2005 coincidiendo con la aparición en escena de la norma

ISO 27001 y las certificaciones de sistemas de gestión de la seguridad.

4.-

Independientemente de tu labor como docente universitario, masters y todo tipo

de iniciativas, eres el propietario del blog Seguridad de la Información.

Cuéntanos un poco más. Que se te pasaba por la cabeza aquel octubre de 2002, en

el que muchos lectores aún no habían conocido las virtudes de la red…

Pues tenía un compañero de universidad que

estaba haciendo bastantes cosas innovadoras por aquella época en Barcelona. Me

comentó que muchas empresas estaban tratando de gestionar el conocimiento

mediante la creación de foros públicos donde iban colgando consejos, buenas

prácticas, etc. y me nombró Blogger. En aquella época todavía no la había

comprado Google. Me pareció una buena idea ir escribiendo sobre todo lo que iba

leyendo… y de hecho, me ayudó mucho a asimilar la cantidad de noticias y

situaciones con las que me iba enfrentando. Si miras el histórico, inicialmente

lo dediqué a consejos a usuarios, aplicaciones para proteger el equipo, cosas

interesantes que pudieran hacerlos más conocedores de los riesgos, aunque luego

ya lo centré en la problemática de seguridad de la información. En aquella

época éramos muy poquitos los que hacíamos estas cosas… y algunos se hicieron

muy “ilustres” después…

Quizás yo si fui de los pocos que no me

centraba en temas de hacking sino en temas de gestión y de la visión

corporativa de la seguridad de la información. La aparición de estándares como

ISO 27.001 en el 2005 hizo que muchas organizaciones se empezaran a plantear

poner orden a la ciberseguridad. Hasta la fecha, las decisiones de protección

se basaban en adquirir tecnologías, pero sin análisis de necesidades y riesgos.

Esto ha ido cambiando muy lentamente y he tenido la fortuna de ver cómo cada

vez más, las decisiones se basan en tratar de analizar qué se hace, qué puede

pasar y con qué estrategias defenderse frente a esos riesgos. Las diferentes

normativas han ido obligando a ello porque tanto en Administraciones Públicas

con el Esquema Nacional de Seguridad o la Ley de Protección de Infraestructuras

Críticas, como por el cumplimiento del Reglamento Europeo de Protección de

Datos, hacer análisis de riesgos es algo obligado.

El blog me da cierta nostalgia. De hecho, en

octubre de este año cumplirá 17 años … aunque los últimos dos lo tengo en

barbecho. La vida tiene las horas contadas… y no puedes llegar a todo. Sigo

escribiendo porque me toca elaborar temarios para algunos de los sitios en

donde imparto formación… pero ese lugar de intimidad donde hacer reflexiones

hacia Internet se añora.

5.- En la

actualidad representas a una gran firma nacional líder en el sector del

gobierno y la ciberseguridad. ¿Cómo ves la postura de las empresas en España? Pero

no me refiero a las 10 grandes, ni tampoco a las 10 pequeñas, ¿sino a la media?

Pregunta complicada, aunque a lo largo de mis

20 años de experiencia he tenido que trabajar en todos los sectores y con todos

los tamaños. He estado en una consultora pequeña como Responsable de

Consultoría de Seguridad de la Información 12 años y trabajando con clientes

principalmente de la Región, aunque un porcentaje importante ha sido la

Administración por el cumplimiento del Esquema Nacional de Seguridad. El

empresario se centra en su negocio, en tratar de maximizar beneficios y las

cuestiones de seguridad, que son una inversión, no tienen retorno si no te

ocurre algo. Es complicado hacer ver que no puedes estar expuesto a cualquier

imprevisto y que de ello dependa la continuidad de la empresa. Hay un problema

también de percepción. El ser humano está capacitado para detectar y evitar los

peligros físicos… En todas las empresas no se cuestionan nunca no tener medidas

frente a incendios. Tu, al igual que yo, habrás escuchado la frase “¿Por qué

nos van a atacar a nosotros? O “Si nunca nos ha pasado nada”, pero ese

razonamiento no lo aplican contra las amenazas físicas. El hecho de no haber

sufrido un incendio no hace que decidan no invertir en protección (Además de

que por normativa no podrían) pero los riesgos de ciberseguridad son

invisibles… y, por tanto, más complejos de gestionar. De hecho, algunos lo han

vivido en sus propias carnes porque en la moda de subir a la nube, muchos han

migrado sin contemplar los factores importantes y algunos han tenido problemas

o se han quedado tirados… por no haber valorado bien lo que supone ese salto.

No hay proactividad y no todo el mundo considera que debe ser resiliente a imprevistos.

Mucho me temo, con las riadas que hemos sufrido, que muchas empresas no sólo

habrán perdido sus instalaciones… muchas también sus servidores y probablemente

los datos que les permitan volver a la normalidad. Ojalá no ocurra demasiado.

6.- Cómo ha sido

la evolución en estos 15 años o más de tu carrera en la sociedad? ¿Crees que la

tecnología crece de la mano del conocimiento de la sociedad?

La tecnología va demasiado rápida… no hemos

solucionado unos problemas y ya estamos creando otros nuevos. En el blog, no

recuerdo en qué fecha, hablé de la “deuda técnica” que se estaba produciendo en

seguridad. Disfrutamos de tecnologías que se basan en protocolos de los años 70

y 80 cuyo objetivo era asegurar el servicio y la disponibilidad. No se pensaba

en aquella época en que terceros pudieran tratar de ponerse en medio de las

comunicaciones o que pudieran interceptar tráfico. Ha existido una ausencia de

“seguridad por defecto” y “seguridad por diseño” cuya factura vamos a pagar

durante muchos años. Además, ahora todo es software… los electrodomésticos ya

llevan firmware o incluso sistemas operativos embebidos… y si hay software, hay

error humano, hay vulnerabilidades y hay necesidad de actualización y

aplicación de parches. La gestión de parches funciona en entornos centralizados

y se puede aplicar a equipos informáticos… pero a estos nuevos aparatos es

bastante más complicado… por lo que vamos a tener agujeros por todos sitios.

En lo profesional he ido evolucionando,

aunque como digo, mis comienzos ya fueron sobre áreas de gestión y gobierno de

la seguridad. He estado dedicado a implantar sistemas de gestión bajo ISO

27001, adecuación a la legislación en protección de datos, implantación del

Esquema Nacional de Seguridad, elaboración de normativas y procedimientos de

seguridad, definición de procesos de comunicación y notificación de incidentes,

… en general, todo lo que asume el rol del CISO al que suelo asesorar. La

ciberseguridad ahora vive un buen momento y no hay tantos profesionales que

alcancen los 20 años de experiencia. Quizás el hecho de querer residir en

Cartagena, por conservar mi entorno familiar, si ha podido suponer un freno en

mi carrera dado que las grandes oportunidades para este puesto se generan en las

grandes ciudades como Madrid, Barcelona, Valencia… pero no por nuestra zona.

Ahora trabajo para clientes en esas zona pero me desplazo en los proyectos que

lo requieren, aunque ya la gente se está habituando a reuniones por

videoconferencia.

7.- Como miembro

de la comunidad, seguro que has recibido ofertas te “hacer el mal” de algún

contacto, ¿alguna anécdota o caso que puedas contar?

Como te decía antes, no he pisado nunca “el

lado oscuro de la fuerza”. Mi trabajo siempre ha estado basado en defender o

proteger, no en investigar por donde entrar o qué vulnerabilidad explotar.

Obviamente como conocedor de estos temas, porque si me mantengo al día de todo

lo que puede ocurrir, te preguntan…pero nunca he tenido que hacer nada al

respecto. Si recuerdo la desaparición de un familiar de una amiga, y me

pidieron si podía tratar de entrar a su ordenador. Aquello era un conflicto

importante porque era mayor de edad… y se puede cruzar una línea roja… pero

afortunadamente se resolvió antes y no hizo falta actuar, aunque ya había

indicado que había que ponerlo en manos de la policía.

8.- Qué tecnología

sueles usar? Eres Android? iPhone? Mac? Alexa?

¡¡¡Cuéntanos tus secretos en materia Freak !!!.

Bueno, otro de mis campos

profesionales es la privacidad y en ese sentido, cada vez vivo más obsesionado

por tratar de dejar el menor rastro posible que pueda permitir análisis o

estudios sobre mi persona y la de mi familia. He usado siempre la filosofía de

“divide y vencerás” para que no única empresa conociera demasiado. Pero soy de IPhone

(Que permite un control muy exhaustivo de la configuración de la privacidad) y

tengo un iMac porque en materia de fotografía me facilita mucho las cosas.

Por desgracia, soy usuario de

algunos de los servicios de Google (El verdadero peligro) y era de otros que

han ido comprando las grandes. Ahora hay una peligrosa concentración de poder

en las empresas tecnológicas que Europa, con la regulación en materia de

privacidad, debe tratar de frenar. Hay en juego más de lo que nos imaginamos. Somos

la sociedad más monitorizada… y eso pone en riesgo ya hasta nuestra libertad.

Ya hemos visto que pueden diseñar qué hacernos llegar para condicionar lo que

podemos pensar… Ahora hay que tener un mayor espíritu crítico… y cuestionarse

la fuente, la intención y la veracidad.

9.- Cómo ves el sector de la ciber en 5/10 años? ¿Realmente las IA y

demás tendencias se implementarán de la manera que creemos? A riesgo de

equivocarse, haznos una pequeña visión tuya del escenario.

Cualquier nueva tecnología que sea

capaz de procesar grandes volúmenes va a ser relevante… y si encima, aplicamos

algoritmos que puedan detectar patrones allá donde el ser humano no es capaz de

encontrarlos será beneficiosa, pero tanto para “los buenos como para los

malos”. No vienen buenos tiempos… como decía antes, hay una deuda técnica con

la seguridad que no se aplica por diseño y por defecto… y ahora estamos

inmersos en la digitalización, en la industria inteligente, en hacer que todo

tenga software, reporte un estado de situación, pueda ser monitorizado y, por

tanto, pueda ser gestionado.

La inseguridad y los fallos

software, por desgracia, va a costar vidas humanas. Bueno, eso ya está pasando.

Hemos tenido accidentes de avión por errores software, han hecho saltar por los

aires un gaseoducto al modificar los parámetros de control de la informática

industrial que controla el proceso, hemos tenido filtraciones de información

como el caso Ashley Madison que supuso el suicidio de dos personas. Si quieres

ver más allá, en esas situaciones hay siempre una causa, la falta de garantías

del software. Uno de los profesionales que más admiro y un referente es Bruce Schneier.

Lo sigo desde hace años y si tiene esa capacidad visionaria de ver las cosas

con simplicidad, pero identificando lo que nos viene encima. Su último libro,

que he devorado este año, lo ha titulado “Haz clic para matarlos a todos”. La

explicación es sencilla. Si hasta la fecha hemos estado preocupados por la

confidencialidad de la información y asociábamos los problemas con las fugas o

filtraciones, ahora el problema se centra en la integridad del dato. Con la

cantidad de entornos automatizados, ser capaz de modificar valores supone un

peligro inmenso. De hecho, esta semana he finalizado el Curso práctico

Responsable de Ciberseguridad en IACS (Sistemas de Automatización y Control

Industrial) y estamos en pañales en estas cuestiones. Soy coordinador del

Centro de Ciberseguridad Industrial en la Región (http://www.cci-es.org) y hay una labor de

evangelización muy importante todavía por hacer.

El mundo del cibercrimen por

desgracia está muy industrializado ya, y dado los ingentes beneficios que

genera, no va a parar. Pensemos en que cada campaña de ransomware genera

ingresos que les permiten mejorar y obtener nuevos recursos para lograr crear

una nueva variante que les vuelva a generar ingresos. Ellos están en una

espiral de investigación e inversión continua con alta rentabilidad. ¿Qué

industria pararía de crecer?

Además de la industria del

cibercrimen, tenemos un nuevo problema: los Estados. Ahora, y será así en los

próximos años, la seguridad se emplea como armamento. De hecho, no tengo ya tan

claro que se aplique la seguridad por diseño y por defecto sin una motivación.

Piensa que ahora una vulnerabilidad desconocida, es un punto débil para quien

la tiene y un arma poderosa para quién la conoce y la puede usar. Vamos a ver

una carrera armamentística por dotarse de equipos de investigadores cuya misión

sea identificar vulnerabilidades (Eso ya existe y el mercado negro de estas

mercancías mueven millonadas) que en el fondo es malo para todos. El objetivo

de estos investigadores es identificar errores y, por tanto, ahora todo es

revisado, analizado con la finalidad de encontrar agujeros. Pero una vez que se

encuentran, no siempre se publican, se guardan para un uso posterior. Por

tanto, los Estados ahora tienen un dilema: o trabajan por hacer las

infraestructuras más robustas o trabajan para tener este tipo de ciber armamento

a buen recaudo para que les sea útil en algún momento.

Hay una frase que cita BruceSchneier en su libro, de Dan Geer que lo resume todo “Una tecnología que puede

darte todo lo que deseas, es una tecnología que puede quitarte todo lo que

tienes”.

10.- Por último, y después de tu gran trayectoria, ¿crees que puedes

lanzar algún mensaje de ánimo o sugerencia para los lectores jóvenes que nos

leen?

Pues sí, hacen falta muchos ciber

guerreros, mucha gente que se sitúe en las zonas de defensa. Y esta guerra se

defiende desde muchas posiciones:

·

Siendo consciente como programador de que el

software debe responder a una función pero asegurar que no hará nada extraño en

un caso extraño. Hay que pensar en el uso habitual pero también en el caso de

abuso.

·

Ser responsable y respetar la privacidad y la

legislación existente en materia de intimidad. Doy clase en la universidad y

muchas veces… me encuentro con alumnos que tienen ideas interesantes para

montar su start-up pero no hay caído en que no todo se puede hacer. Las leyes

establecen límites a la tecnología y ahora en el contexto del nuevo Reglamento

de Protección de Datos, antes de “construir” hay que diseñar y según el tipo de

tratamiento, incluso formalizado en una “Evaluación de impacto de la privacidad”.

Es un análisis de riesgos sobre un producto en diseño para asegurar la

seguridad de los datos tratados.

·

Ser un técnico responsable e instalar las cosas

realizando tareas de bastionado y robustecimiento de la configuración. ¿Cuántos

disgustos tienen su origen en instalaciones por defecto sin modificar cosas tan

básicas como password por defecto o puertos y servicios abiertos que no son

necesarios?

·

Ser ya un profesional centrado en la seguridad

que se dedique a asesorar o vigilar empresas.

Hay un mundo apasionante … y

diferentes tipos de perfiles técnicos que ocupar en las distintas capas de la

seguridad: Estrategia, táctica y

operacional. No todo es pentesting o hacking. Esa es una actividad importante

porque identifica problemas existentes… pero también se necesitan estrategias

que definan los procesos a poner en marcha, la manera de medirlos, la forma de

vigilarlos.

Últimamente también estoy

trabajando en eso: diseñar cuadros de mandos de indicadores que sirvan para

poder visualizar, de forma sencilla, gráficos en tiempo real que indiquen si se

están produciendo situaciones que van a poner en riesgo la organización. Es un

tema complejo porque tenemos muchas fuentes de datos distintas que proporcionan

una visión parcial del problema… pero se trata de unirlo todo de forma que

puedas tomar decisiones. En la gestión de incidentes se aplica el ciclo “OODA

Loop”: Observar, orientar, decidir y actuar. Cuanta mejor información, más significativa

y más accionable recibas, antes podrás obtener “conciencia situacional” que

permita una reacción adecuada y eficiente que evite daños.

Gracias por todo Javier, ha sido

un placer que cuentes con Inseguros.

Labels:

entrevista

Suscribirse a:

Entradas (Atom)