Estimados amigos de Inseguros !!!

En el capítulo de hoy una breve reseña a una herramienta, o más bien extensión, en honor del crack Carlos Perez @darkoperator.

Se trata de una pequeña extensión para Visual Studio Code que nos ayuda a la hora de escribir configuraciones Sysmon. Muy sencilla y suficientemente bien explicada con sus gifs.

Solo eso, animaros a usar VSCode como editor de ficheros y esta magnífica extensión.

Gracias por leerme

domingo, 27 de octubre de 2019

jueves, 24 de octubre de 2019

Microsoft Security Compliance KIT

Estimados amigos de inseguros !!!!

En la entrega de hoy voy a comentar algo que lleva tiempo rulando por los sistemas de la compañía de Seattle pero que no había documentado por aquí, el Ms. Security Compliance Kit.

Como puedes apreciar en la descripción, es un kit de herramientas que te permiten realizar una auditoría de cumplimiento de tus estándares de seguridad, es decir, si estás aplicando bien las políticas que crees que estás aplicando.

Es un producto gratuito disponible para sistemas operativos > 2012r2.

En esta prueba vamos a "ejecutarlo" sobre un Dc Windows Server 2019....

Lo primero que voy a hacer es ver la documentación, un fichero excel con las configuraciones que me recomienda para cada versión de sistema operativo y su role.

Puede que estés contento con el resultado que te proponen, pero revisalo muy bien.

Es momento de irnos al editor de directivas de grupo y crear una, darle a importar, e importar el setting que nos corresponde. Sencillo !!!

Con este proceso tenemos cargadas ( que no linkadas a ningún objeto) las directivas de grupo por defecto que Ms nos recomienda...

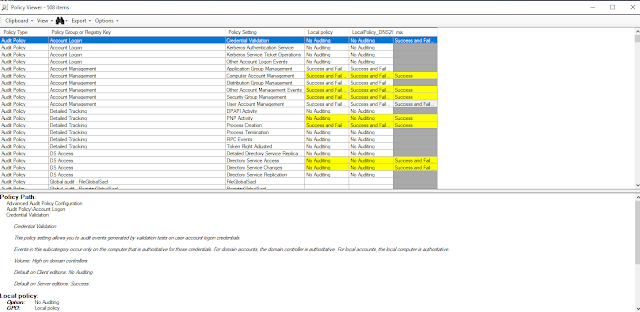

Pero seguro que esto te da rollo, a mi me lo da. Mejor será tener una herramienta por ejemplo, Policy Analyzer dentro del kit, que le pases varias GPO´s, y te muestre en amarillo los cambios puntuales, para re-comprobar qué estás cambiando...

Interesante eh !! te puedes animar a cargar tu GPO, la deseada, y puntualmente cargar los elementos uno a uno según te interese. Yo lo haría así !!!

Microsoft ha pensado en todo, y tienes otra herramienta en el kit denominada LGPO para el manejo de las GPO por líneas de comandos, para los equipos fuera del dominio... para cargar, exportar, guardar configuraciones, también muy interesante.

Espero que os guste y os quite el miedo de usar estas herramientas y fortificar los servidores y equipos.

Atentos a la próxima entrada que promete un premio xDDD

Gracias por leerme

En la entrega de hoy voy a comentar algo que lleva tiempo rulando por los sistemas de la compañía de Seattle pero que no había documentado por aquí, el Ms. Security Compliance Kit.

Como puedes apreciar en la descripción, es un kit de herramientas que te permiten realizar una auditoría de cumplimiento de tus estándares de seguridad, es decir, si estás aplicando bien las políticas que crees que estás aplicando.

Es un producto gratuito disponible para sistemas operativos > 2012r2.

En esta prueba vamos a "ejecutarlo" sobre un Dc Windows Server 2019....

Lo primero que voy a hacer es ver la documentación, un fichero excel con las configuraciones que me recomienda para cada versión de sistema operativo y su role.

Puede que estés contento con el resultado que te proponen, pero revisalo muy bien.

Es momento de irnos al editor de directivas de grupo y crear una, darle a importar, e importar el setting que nos corresponde. Sencillo !!!

Con este proceso tenemos cargadas ( que no linkadas a ningún objeto) las directivas de grupo por defecto que Ms nos recomienda...

Pero seguro que esto te da rollo, a mi me lo da. Mejor será tener una herramienta por ejemplo, Policy Analyzer dentro del kit, que le pases varias GPO´s, y te muestre en amarillo los cambios puntuales, para re-comprobar qué estás cambiando...

Interesante eh !! te puedes animar a cargar tu GPO, la deseada, y puntualmente cargar los elementos uno a uno según te interese. Yo lo haría así !!!

Microsoft ha pensado en todo, y tienes otra herramienta en el kit denominada LGPO para el manejo de las GPO por líneas de comandos, para los equipos fuera del dominio... para cargar, exportar, guardar configuraciones, también muy interesante.

Espero que os guste y os quite el miedo de usar estas herramientas y fortificar los servidores y equipos.

Atentos a la próxima entrada que promete un premio xDDD

Gracias por leerme

martes, 8 de octubre de 2019

Blue Team Training Toolkit... simulación de adversarios

Estimados amigos de Inseguros!!!

Seguimos poniendo a prueba nuestros sistemas con la simulación de adversarios. Este artículo pertenece a una serie más completa con distintas aproximaciones y ejemplos, así como herramientas y soluciones completas. Puedes leer el artículo de Caldera, de Uber, Flight Simulator...

En el turno de hoy, vamos con una herramienta denominada Blue Team Training Toolkit, muy descriptivo el nombre.

El software tiene una estructura de menús muy parecida a metasploit, en la que podemos hacer show modules, show options, set valor y cosas así, muy intuitivos.

Tiene 3 funciones claras, simulación de peticiones de malware a C&C, retransmisión de capturas de red y uso de ficheros sospechosos por imitación de MD5. Vamos a ir instalando y usando la aplicación para ver las funciones en detalle.

Una vez solventado algún pequeño problema con el instalador y python tenemos acceso al framework.

Empezamos como es menester pidiendo ayuda a la aplicación, no al vecino. Un Help nos posiciona correctamente ante el problema.

Voy a optar por la opción de generar un nuevo token con apisignup para la API. El servicio es gratuito, pero tiene distintas opciones de subscripción para comercializar el producto. Voy a optar por registrarme para la versión community, que si bien no es la más completa, si es gratis.

Al más puro estilo Metasploit, voy navegando por los módulos para ver que me ofrece la herramienta. Show Modules está bien.

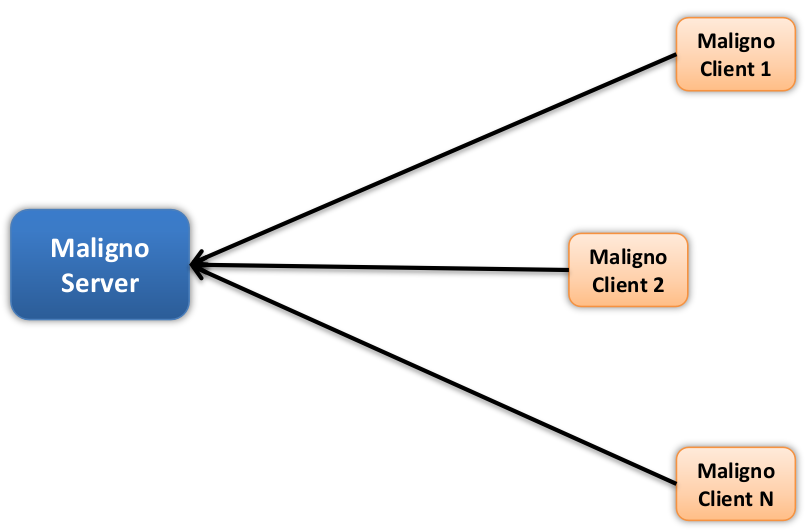

Para esta primera prueba vamos a usar Maligno, una estructura cliente servidor para emular las conexiones que hace el malware hacia un C2, reproduciendo metadatos conocidos para testear nuestra capacidad de detección, que es de lo que se trata...

Seteamos el servidor que hará de C2 con la ip indicada y hacemos un show profiles. Veremos la lista de perfiles de imitación que tenemos disponibles, con la salvedad de que algunos son de pago, 1$ creo recordar que cuestan, pero vamos a elegir uno gratuito, que es gratis xD.

Hacemos un download nuclear, luego un set profile nuclear y luego hacemos un genclient para generar el cliente que realizará las conexiones contra nuestro Command And Control.

Si nos vamos a la carpeta profiles podremos ver el código en python de la actividad que vamos a recrear relacionada en este caso con nuclear.

También es interesante ver el fichero que crea cliente.

Ahora es el turno de irnos a nuestra máquina "cliente" y ejecutar el python.

Hemos probado varias simulaciones y hemos puesto un snort en la máquina para ver la detección.

Depende del conjunto de reglas que tengas tendrás unas detecciones u otras, pero al final, el concepto es simular la comunicación con el C2.

Vamos a probar otra opción interesante de la herramienta, la posibilidad de gestionar la retransmisión de ficheros pcap, cambiando muy fácilmente las direcciones ip y mac.

Y ahora vamos a indicar que 192.168.1.3 se convierta en 172.16.1.3

Lo bueno de esta funcionalidad es que podemos usar cualquier pcap que nos apetezca, de los muchos que hay disponibles para su estudio.

Otra de las opciones que implementa esta herramienta es la de usar las colisiones matemáticas del algoritmo MD5 para generar hashes, o mejor dicho, ficheros con el mismo hash que muestra clasificadas como maliciosas, como pueda ser una shell inversa con netcat, mimikatz, etc.

Con este módulo solo podemos bajar el fichero , no tiene ninguna interacción más.

Me parece un framework muy potente y que funciona bien, si bien es un poco más complejo de extender que los demás de la serie, pero cualquier persona con conocimientos de python podrá simular las típicas cabeceras usadas en ataques web y recrear ataques de este tipo.

Espero que os haya gustado y próximamente seguimos con otro capítulo !!!

Gracias por leerme.

En especial, este capítulo se lo dedico a Sergio, para saber si me lee el mamón y me lo dice xD

Seguimos poniendo a prueba nuestros sistemas con la simulación de adversarios. Este artículo pertenece a una serie más completa con distintas aproximaciones y ejemplos, así como herramientas y soluciones completas. Puedes leer el artículo de Caldera, de Uber, Flight Simulator...

En el turno de hoy, vamos con una herramienta denominada Blue Team Training Toolkit, muy descriptivo el nombre.

El software tiene una estructura de menús muy parecida a metasploit, en la que podemos hacer show modules, show options, set valor y cosas así, muy intuitivos.

Tiene 3 funciones claras, simulación de peticiones de malware a C&C, retransmisión de capturas de red y uso de ficheros sospechosos por imitación de MD5. Vamos a ir instalando y usando la aplicación para ver las funciones en detalle.

Una vez solventado algún pequeño problema con el instalador y python tenemos acceso al framework.

Empezamos como es menester pidiendo ayuda a la aplicación, no al vecino. Un Help nos posiciona correctamente ante el problema.

Voy a optar por la opción de generar un nuevo token con apisignup para la API. El servicio es gratuito, pero tiene distintas opciones de subscripción para comercializar el producto. Voy a optar por registrarme para la versión community, que si bien no es la más completa, si es gratis.

Al más puro estilo Metasploit, voy navegando por los módulos para ver que me ofrece la herramienta. Show Modules está bien.

Para esta primera prueba vamos a usar Maligno, una estructura cliente servidor para emular las conexiones que hace el malware hacia un C2, reproduciendo metadatos conocidos para testear nuestra capacidad de detección, que es de lo que se trata...

Seteamos el servidor que hará de C2 con la ip indicada y hacemos un show profiles. Veremos la lista de perfiles de imitación que tenemos disponibles, con la salvedad de que algunos son de pago, 1$ creo recordar que cuestan, pero vamos a elegir uno gratuito, que es gratis xD.

Hacemos un download nuclear, luego un set profile nuclear y luego hacemos un genclient para generar el cliente que realizará las conexiones contra nuestro Command And Control.

Si nos vamos a la carpeta profiles podremos ver el código en python de la actividad que vamos a recrear relacionada en este caso con nuclear.

También es interesante ver el fichero que crea cliente.

Ahora es el turno de irnos a nuestra máquina "cliente" y ejecutar el python.

Hemos probado varias simulaciones y hemos puesto un snort en la máquina para ver la detección.

Depende del conjunto de reglas que tengas tendrás unas detecciones u otras, pero al final, el concepto es simular la comunicación con el C2.

Vamos a probar otra opción interesante de la herramienta, la posibilidad de gestionar la retransmisión de ficheros pcap, cambiando muy fácilmente las direcciones ip y mac.

Lo bueno de esta funcionalidad es que podemos usar cualquier pcap que nos apetezca, de los muchos que hay disponibles para su estudio.

Otra de las opciones que implementa esta herramienta es la de usar las colisiones matemáticas del algoritmo MD5 para generar hashes, o mejor dicho, ficheros con el mismo hash que muestra clasificadas como maliciosas, como pueda ser una shell inversa con netcat, mimikatz, etc.

Con este módulo solo podemos bajar el fichero , no tiene ninguna interacción más.

Me parece un framework muy potente y que funciona bien, si bien es un poco más complejo de extender que los demás de la serie, pero cualquier persona con conocimientos de python podrá simular las típicas cabeceras usadas en ataques web y recrear ataques de este tipo.

Espero que os haya gustado y próximamente seguimos con otro capítulo !!!

Gracias por leerme.

En especial, este capítulo se lo dedico a Sergio, para saber si me lee el mamón y me lo dice xD

lunes, 7 de octubre de 2019

Una sencilla...bloquear Macros... Caso Emotet

Estimados amigos de Inseguros !!!

Hace ya unas semanas que llevamos sufriendo una oleada de ataques del troyano tipo Emotet.

Sin entrar en detalles, es un malware que por lo general esconde un dropper, un programa malicioso que se descarga el auténtico "bicho" del malware. En esta ocasión un troyano bancario con el fin de intentar obtener claves y envirular al resto de mortales y conocidos mediante una propagación basada en contactos del correo. Hay mil artículos al respecto mejor explicados que yo.

Lo que estamos aconsejando en los centros de operaciones y empresas prestadoras a nuestros clientes es que bloqueen por defecto el uso de Macros en los documentos de ofimática.

Esto suscita muchos impedimentos, ya que muchas empresas usan ficheros, sobre todo Excel, para realizar pequeños ( o grandes) procesos de negocio y usarlos como base para pintar dashboards, informes y cosas así.

Al final es una función muy interesante de la ofimática, pero que por desgracia está siendo empleada como mecanismo de evasión de antivirus para realizar las maldades de los cibercriminales.

Mi pequeño consejo quizás lo conozcas, pero mucha gente no. Estamos hablando de soluciones de hace 20 años...

Usar Gpo !!! si !! las políticas de grupo de toda la vida. Hay plantillas administrativas, las ADMX de muchos productos, que nos permiten configurar mediante Group Policies de dominio ciertos aspectos de software de terceros, no solo del sistema operativo. Para el caso de Office 2016 podemos descargarlas desde aquí.

Pero como te digo, hay plantillas administrativas para mucho software comercial, por ejemplo, Firefox.

Bueno seguimos, una vez tenemos el fichero ADMX descargado, copiamos el contenido de las plantillas a c:\windows\policydefinitions\ y ya las tenemos disponibles en el editor de directivas de grupo.

Aquí cabe la pena hacer un inciso. Vamos a bloquear el uso de macros en ficheros Word por ejemplo, pero vamos a establecer unas zonas de confianza o trusted zones para que los usuarios SI puedan ejecutar macros en ficheros Word de esa ubicación.

Es una buena medida de seguridad que permite cierta usabilidad.

El proceso es muy sencillo.

Otro consejo para los más iniciados en el ámbito de la ciberseguridad, es que conociendo este "comodín" para hacer un "bypass" del bloque de macros, es común que el malware intente alterar esa rama del registro para dotar de "zona de confianza" al fichero.

Muy recomendable monitorizar los cambios de la siguiente rama del registro.

HKEY_CURRENT_USER\Software\Microsoft\Office\16.0\Word\Security\Trusted Locations

Espero que os sirva, gracias por leerme !!!

Hace ya unas semanas que llevamos sufriendo una oleada de ataques del troyano tipo Emotet.

Sin entrar en detalles, es un malware que por lo general esconde un dropper, un programa malicioso que se descarga el auténtico "bicho" del malware. En esta ocasión un troyano bancario con el fin de intentar obtener claves y envirular al resto de mortales y conocidos mediante una propagación basada en contactos del correo. Hay mil artículos al respecto mejor explicados que yo.

Lo que estamos aconsejando en los centros de operaciones y empresas prestadoras a nuestros clientes es que bloqueen por defecto el uso de Macros en los documentos de ofimática.

Esto suscita muchos impedimentos, ya que muchas empresas usan ficheros, sobre todo Excel, para realizar pequeños ( o grandes) procesos de negocio y usarlos como base para pintar dashboards, informes y cosas así.

Al final es una función muy interesante de la ofimática, pero que por desgracia está siendo empleada como mecanismo de evasión de antivirus para realizar las maldades de los cibercriminales.

Mi pequeño consejo quizás lo conozcas, pero mucha gente no. Estamos hablando de soluciones de hace 20 años...

Usar Gpo !!! si !! las políticas de grupo de toda la vida. Hay plantillas administrativas, las ADMX de muchos productos, que nos permiten configurar mediante Group Policies de dominio ciertos aspectos de software de terceros, no solo del sistema operativo. Para el caso de Office 2016 podemos descargarlas desde aquí.

Pero como te digo, hay plantillas administrativas para mucho software comercial, por ejemplo, Firefox.

Bueno seguimos, una vez tenemos el fichero ADMX descargado, copiamos el contenido de las plantillas a c:\windows\policydefinitions\ y ya las tenemos disponibles en el editor de directivas de grupo.

Aquí cabe la pena hacer un inciso. Vamos a bloquear el uso de macros en ficheros Word por ejemplo, pero vamos a establecer unas zonas de confianza o trusted zones para que los usuarios SI puedan ejecutar macros en ficheros Word de esa ubicación.

Es una buena medida de seguridad que permite cierta usabilidad.

El proceso es muy sencillo.

Otro consejo para los más iniciados en el ámbito de la ciberseguridad, es que conociendo este "comodín" para hacer un "bypass" del bloque de macros, es común que el malware intente alterar esa rama del registro para dotar de "zona de confianza" al fichero.

Muy recomendable monitorizar los cambios de la siguiente rama del registro.

HKEY_CURRENT_USER\Software\Microsoft\Office\16.0\Word\Security\Trusted Locations

Espero que os sirva, gracias por leerme !!!

miércoles, 2 de octubre de 2019

Simulación de adversarios... FlightSIM 3/n

Estimados amigos de Inseguros !!!

En este tercer episodio de la simulación de adversarios, voy a comentar la herramienta FlightSim, que no es un simulador de vuelo... es una herramienta de generación de "ruido" esta vez de tráfico de red para comprobar nuestras capacidades de detección.

Como vimos con Caldera, Infection Monkey hace unos años o recientemente Uber Metta, Flightsim genera distintos tipos de eventos, bueno eventos no, genera las actuaciones que deben generar eventos en nuestros sistemas. Algunos de los módulos que tienen, y que por el nombre describen muy bien el trabajo que hacen son:

La instalación es muy sencilla, podemos hacerlo por github o usando las comodidades de GO.

Los comandos son muy sencillos y podemos usar la opción -dry para que genere los datos sin realizar el tráfico de red. No vayas a probarlo sin avisar y le des el fin de semana al SOC.

Yo por si acaso activo las capturas de red a ver que hace el simulador...

Una herramienta muy sencilla. Por poco que puedas leer el lenguaje GO y puedas ver los módulos, podrás adoptar la ejecución a los parámetros que te interesen.

Por cierto, échale un vistazo al código, porque para algunas cosas se va contra la API de los programadores... y lo mismo estamos siendo hackeados nosotros.

Espero que te guste y lo uses !!!

En este tercer episodio de la simulación de adversarios, voy a comentar la herramienta FlightSim, que no es un simulador de vuelo... es una herramienta de generación de "ruido" esta vez de tráfico de red para comprobar nuestras capacidades de detección.

Como vimos con Caldera, Infection Monkey hace unos años o recientemente Uber Metta, Flightsim genera distintos tipos de eventos, bueno eventos no, genera las actuaciones que deben generar eventos en nuestros sistemas. Algunos de los módulos que tienen, y que por el nombre describen muy bien el trabajo que hacen son:

| Module | Description |

|---|---|

c2 | Generates a list of C2 destinations and generates DNS and IP traffic to each |

dga | Simulates DGA traffic using random labels and top-level domains |

scan | Performs a port scan to random RFC 5737 addresses using common ports |

sink | Connects to random sinkholed destinations run by security providers |

spambot | Resolves and connects to random Internet SMTP servers to simulate a spam bot |

tunnel | Generates DNS tunneling requests to *.sandbox.alphasoc.xyz |

La instalación es muy sencilla, podemos hacerlo por github o usando las comodidades de GO.

Los comandos son muy sencillos y podemos usar la opción -dry para que genere los datos sin realizar el tráfico de red. No vayas a probarlo sin avisar y le des el fin de semana al SOC.

Yo por si acaso activo las capturas de red a ver que hace el simulador...

Una herramienta muy sencilla. Por poco que puedas leer el lenguaje GO y puedas ver los módulos, podrás adoptar la ejecución a los parámetros que te interesen.

Por cierto, échale un vistazo al código, porque para algunas cosas se va contra la API de los programadores... y lo mismo estamos siendo hackeados nosotros.

Espero que te guste y lo uses !!!

Suscribirse a:

Entradas (Atom)