Estimados amigos de inseguros !!!

En el mini artículo de hoy os paso un pequeño truco o vector de ataque para meter ty payload, tu malware, tu stager, lo que quieras !!!

El concepto es muy sencillo. Conoces herramientas como Mind Manager? Son herramientas muy útiles para gestionar mini proyectos o ideas en fase de "servilleta". Yo las uso mucho para ordenar personalmente esas ideas.

Te suena verdada? muy utilizada por empleados en las empresas, sobre todo por directivos "modernillos". Como puedes ver en el ejemplo, dentro de las mil cosas que hacen , puedes añadir ficheros a las ramas. En este ejemplo añado un fichero de una imagen, en FOTO de ejemplo.

Entonces, y si escondemos nuestro fichero malicioso exe en una de esas ramas...

Seguramente nuestros directivos objetivo están acostumbrados a no hacer caso a ciertos ficheros, ciertos comportamientos del correo, pero quizás dentro de la confianza de abrir el fichero de mind manager, su "defensa" humana baje y pueda ser usada como mecanismo de ocultación de nuestro malware...

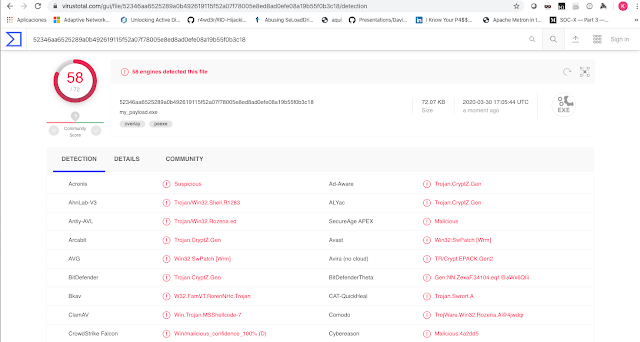

Esto no quiere decir que nuestro sistema de antivirus no detecte el fichero, hacer indetectable el fichero al antivirus del cliente es otro arte que si bien es conocido, no es el objetivo de este post.

No obstante, algunos antivirus chusqueros ni evalúan el fichero...

Espero que te sirva de ayuda para tus procesos benignos de pentest, y para reforzar esa formación a nuestros usuarios, en cualquier sitio puede estar el bichito... xDDD

Un saludo, gracias por leerme !!!

DISCLAIMER: este comportamiento por supuesto que no lo he inventado yo, es fruto del trabajo del SOC y su trabajo de análisis de amenazas... vamos... que los malos lo saben...

lunes, 30 de marzo de 2020

jueves, 26 de marzo de 2020

Usar BloodHound Ingestor en entornos hard: Presentationhost.exe

Estimados amigos de Inseguros !!!

Seguro que conoces la herramienta BloodHound para enumeración de dominios. Llevamos años disfrutando de esta pedazo de herramienta que te muestra gráficamente "los pasos" a seguir para liquidarte un Active Directory... bueno entre comillas...

Como sabes, la herramienta se basa en una parte servidora y un cliente o "ingestor" que recopila los gráficos contra Active Directory para su posterior visionado. Bien...

La teoría siempre es buena, pero la práctica a veces se complica, por ejemplo, con un antivirus de nueva generación que me detecta el uso del "ingestor" tanto por exe, como por Powershell.

Gracias al proyecto del señor https://twitter.com/jpg1nc y su proyecto, nos pone en nuestras manos la solución. Usar Presentationhost.exe un lolbins del sistema que no "pasa" por el radar de applocker, antivirus y demás.

Presentationhost.exe es un binario del sistema que ejecuta aplicaciones XAML en el contexto del navegador pero bajo el proceso presentationhost, como decíamos, "inmume" a la detección a fecha de hoy...

El autor nos indica cómo podemos "llamar" a un binario compilado en C# que es el ingestor original, pero en lenguaje .net. De esta manera se pueden evitar restricciones de Powershell.

Entonces, teniendo el método desarrollado, podemos iniciar el proceso en nuestra máquina víctima:

La llamada a la aplicación nos abrirá un internet explorer con la llamada al ingestor.

Imagina la cantidad de llamadas que podemos hacer usando este método. Mil gracias al desarrollador !!!

Aunque me gustaría, la idea no es mía y el artículo original pertenece a este tipo. Mi intención es solo divulgativa y a efectos personales de chuleta.

Seguro que conoces la herramienta BloodHound para enumeración de dominios. Llevamos años disfrutando de esta pedazo de herramienta que te muestra gráficamente "los pasos" a seguir para liquidarte un Active Directory... bueno entre comillas...

Como sabes, la herramienta se basa en una parte servidora y un cliente o "ingestor" que recopila los gráficos contra Active Directory para su posterior visionado. Bien...

La teoría siempre es buena, pero la práctica a veces se complica, por ejemplo, con un antivirus de nueva generación que me detecta el uso del "ingestor" tanto por exe, como por Powershell.

Gracias al proyecto del señor https://twitter.com/jpg1nc y su proyecto, nos pone en nuestras manos la solución. Usar Presentationhost.exe un lolbins del sistema que no "pasa" por el radar de applocker, antivirus y demás.

Presentationhost.exe es un binario del sistema que ejecuta aplicaciones XAML en el contexto del navegador pero bajo el proceso presentationhost, como decíamos, "inmume" a la detección a fecha de hoy...

El autor nos indica cómo podemos "llamar" a un binario compilado en C# que es el ingestor original, pero en lenguaje .net. De esta manera se pueden evitar restricciones de Powershell.

Entonces, teniendo el método desarrollado, podemos iniciar el proceso en nuestra máquina víctima:

presentationhost.exe path/to/sharphound.xbap

La llamada a la aplicación nos abrirá un internet explorer con la llamada al ingestor.

Imagina la cantidad de llamadas que podemos hacer usando este método. Mil gracias al desarrollador !!!

Aunque me gustaría, la idea no es mía y el artículo original pertenece a este tipo. Mi intención es solo divulgativa y a efectos personales de chuleta.

miércoles, 25 de marzo de 2020

Gratis.Segundo Factor en el móvil con Google Auth. para SonicWall VPN

Estimados amigos de Inseguros !!!

En esta pequeña entrada os voy a comentar una pequeña ayuda que lo mismo te resulta interesante.

Si tienes un sistema Sonicwall con una Vpn, podar usar el Google Authenticator.

¿Pero qué es esto? Lo primero es repasar que es un segundo factor de autenticación. Es un algo que nos permite identificarnos de una manera distinta al usuario y contraseña.

¿Si te digo que son las claves del banco de toda la vida, o el SMS para operar en internet te suena más?

Lo más básico de un segundo factor es que el origen del mismo debe ser distinto del primer factor. Los factores suelen ser: algo que sabes, algo que tienes, algo que eres.

Algo que sabes, una contraseña estática... si pones dos contraseñas que sabes, no está aplicando un 2FA correctamente porque igual que puedo averiguar la primera clave, puedo averiguar la segunda.

Algo que tienes, un tarjeta de coordenadas... un sms, un OTP ( One Time Password) generado por un cacharro RSA...

Algo que eres, una huella... un lectura de iris, de voz, etc.

El asunto mucha veces es más sencillo de lo que parece. En este caso 5 minutos de Google y 10 de pruebas. Muchas veces no avanzamos con las soluciones en las organizaciones porque nosotros mismos nos ponemos barreras, nos creemos que será muy caro, muy complejo.

Es sorprendente la cantidad de cosas que podemos mejorar en nuestro dia a dia sin necesidad de grandes inversiones... Y releyendo esta frase, lo amplio a otros campos de la vida más allá de la seguridad xDDD

Entonces, el proceso es muy sencillo. Imagino que es igual en otros fabricantes, aunque en Sonic Wall es muy sencillo.

En el usuario del firewall, da igual LDAP o local, activar el check OTP. YA ESTA !!!

Con esto el servicio de VPN ya sabe que hay que obtener un OTP del cliente.

Ahora está en la parte del cliente, en tu móvil. Debes bajar la aplicación para Ios o Android.

El proceso es sencillo. La primera vez que lo vas a usar, entras en el portal VPN, como siempre, introduces usuario y contraseña y auto-mágicamente te saldrá un QR para que vincules tu móvil con tu cuenta, es decir, que tu Sonicwall sepa a donde tiene que enviar la solicitud de OTP y quien eres.

Una vez lo vinculas, ya puedes usarlo con el cliente Windows, Mac o lo que sea. No hay que estar constantemente registrando el código QR, esto se hace sólo para "parearlo".

Cada vez que introduzcas usuario y password para conectarte, te pedirá un OTP el móvil como este:

Con este sencillo proceso, podemos ofrecer a nuestros usuarios remotos una manera segura de conectarse a la VPN, incluso en aquellos casos en los que usamos integración con Active Directory y las contraseñas puede que no sean todo lo fuertes que creemos, ya sabes: miempresa.123$ o similares...

Una vez más agradeceros vuestro tiempo para la lectura.

En esta pequeña entrada os voy a comentar una pequeña ayuda que lo mismo te resulta interesante.

Si tienes un sistema Sonicwall con una Vpn, podar usar el Google Authenticator.

¿Pero qué es esto? Lo primero es repasar que es un segundo factor de autenticación. Es un algo que nos permite identificarnos de una manera distinta al usuario y contraseña.

¿Si te digo que son las claves del banco de toda la vida, o el SMS para operar en internet te suena más?

Lo más básico de un segundo factor es que el origen del mismo debe ser distinto del primer factor. Los factores suelen ser: algo que sabes, algo que tienes, algo que eres.

Algo que sabes, una contraseña estática... si pones dos contraseñas que sabes, no está aplicando un 2FA correctamente porque igual que puedo averiguar la primera clave, puedo averiguar la segunda.

Algo que tienes, un tarjeta de coordenadas... un sms, un OTP ( One Time Password) generado por un cacharro RSA...

Algo que eres, una huella... un lectura de iris, de voz, etc.

El asunto mucha veces es más sencillo de lo que parece. En este caso 5 minutos de Google y 10 de pruebas. Muchas veces no avanzamos con las soluciones en las organizaciones porque nosotros mismos nos ponemos barreras, nos creemos que será muy caro, muy complejo.

Es sorprendente la cantidad de cosas que podemos mejorar en nuestro dia a dia sin necesidad de grandes inversiones... Y releyendo esta frase, lo amplio a otros campos de la vida más allá de la seguridad xDDD

Entonces, el proceso es muy sencillo. Imagino que es igual en otros fabricantes, aunque en Sonic Wall es muy sencillo.

En el usuario del firewall, da igual LDAP o local, activar el check OTP. YA ESTA !!!

Con esto el servicio de VPN ya sabe que hay que obtener un OTP del cliente.

Ahora está en la parte del cliente, en tu móvil. Debes bajar la aplicación para Ios o Android.

El proceso es sencillo. La primera vez que lo vas a usar, entras en el portal VPN, como siempre, introduces usuario y contraseña y auto-mágicamente te saldrá un QR para que vincules tu móvil con tu cuenta, es decir, que tu Sonicwall sepa a donde tiene que enviar la solicitud de OTP y quien eres.

Una vez lo vinculas, ya puedes usarlo con el cliente Windows, Mac o lo que sea. No hay que estar constantemente registrando el código QR, esto se hace sólo para "parearlo".

Cada vez que introduzcas usuario y password para conectarte, te pedirá un OTP el móvil como este:

Con este sencillo proceso, podemos ofrecer a nuestros usuarios remotos una manera segura de conectarse a la VPN, incluso en aquellos casos en los que usamos integración con Active Directory y las contraseñas puede que no sean todo lo fuertes que creemos, ya sabes: miempresa.123$ o similares...

Una vez más agradeceros vuestro tiempo para la lectura.

viernes, 20 de marzo de 2020

Contraseñas fáciles, difíciles, ¿cómo las averiguan los cibercriminales?

Estimados amigos de Inseguros !!!

Leiste este artículo en Visionarios Verne?

https://blogvisionarios.com/e-learning/articulos-ciberseguridad/contrasenas-faciles-dificiles-como-las-averiguan-los-cibercriminales/

Suscribirse a:

Entradas (Atom)