La teoría del FTP BOUNCE attack.

Nos vamos a un nmap sencillo, con los script´s default, y analizamos el cliente, este caso concreto, un proveedor mio.

jurl jurl jurl... Ftp Bounce attack permitido, pero no hacia los puertos del sistema, por debajo de 1024... Voy a probar a escanearme un puerto a mi mismo, por ejemplo el 8080, a ver si realmente lo lanza.

Como podéis ver, lanzo el barrido pasándole un usuario anónimo y una clave cualquiera, a continuación le paso el puerto de mi sistema, y la Ip. En efecto, me escanea mi puerto. De esta manera tenemos un bastión para nuestros futuros scans ( al menos de puertos por encima de 1024).

Mas cosas. Como podéis ver en la primera imagen, me llama la atención que tiene algo de "vidyoconference" en el puerto 80. vamos a probarlo.

Y si... antes de buscar xss o SqlI me voy a google, y busco el usuario por defecto... no creo que siendo una empresa de comunicaciones...

Voy a seguir un poco... puerto DNS abierto, tendrán una transferencia de zona abierta... no.

Vamos a preguntar a su dns por recursos. Lo que viene siendo un DNS cache snooping, pero manual, fijándonos en los TTL.

Serán del Barsa, que no tienen en cache el Marca. com? por qué?

547 msec. vamos a preguntarlo por segunda vez, a ver si realmente va mas rápido, porque tiene la ip en la cache.

Efectivamente, parece que si, porque ha bajado a 153. msec.

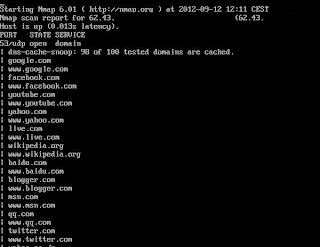

Voy a hacer otra prueba, esta vez con nmap y los scripts. Voy a lanzar un script para comprobar efectivamente si las peticiones son de la cache, o se ha empleado recursividad.

Sin pasarle argumentos al script nos testeara estas webs:

'mail.google.com', 'gmail.com', --- Gmail

'mail.yahoo.com', 'login.yahoo.com', --- Yahoo Mail

'mail.aol.com', 'my.screenname.aol.com', --- AOL/AIM Mail

'www.gmx.com', 'gmx.com', --- GMX Mail

'hotmail.com', 'login.live.com', --- Hotmail / MSN Live

'www.facebook.com', 'facebook.com', --- Facebook

'www.twitter.com', 'twitter.com', --- Twitter

'www.linkedin.com', 'linkedin.com', --- LinkedIn

'www.plaxo.com', 'plaxo.com', --- Plaxo

'www.myspace.com', 'myspace.com', --- MySpace

'www.ivillage.com', 'ivillage.com', --- iVillage

'www.flickr.com', 'flickr.com', --- Flickr

'www.youtube.com', 'youtube.com', --- Youtube

'www.digg.com', 'digg.com', --- Digg

'www.reddit.com', 'reddit.com', --- Reddit

'www.craigslist.com', 'craigslist.com', --- Craigslist

'update.microsoft.com', --- MS Patches

'www.microsoft.com', 'microsoft.com', --- General MS

'technet.microsoft.com', --- Technet Access

'rhn.com','rhn.redhat.com','redhat.com', --- RHN Access

'www.novell.com', 'novell.com', --- SLES / SLED

'www.kernel.org', 'kernel.org', --- Kernel Sources, etc

'www.ubuntu.com', 'ubuntu.com', --- Ubuntu

'www.debian.com', 'debian.com', --- Debian

'www.freebsd.org', 'freebsd.org', --- FreeBSD

'www.openbsd.org', 'openbsd.org', --- OpenBSD

'www.oracle.com', 'oracle.com', --- Oracle

'docs.sun.com', 'www.sun.com', 'sun.com', --- Sun/Solaris Docs

'www.centos.org', 'centos.org', --- CentOS

'www.nmap.org', 'nmap.org', --- Couldn't Resist

'ha.ckers.org', 'sla.ckers.org' --- Should not be

Podemos usar este script con nuestros host, o por ejemplo dnsrecon, instalada en backtrack, que a mi personalmente me resulta muy sencilla de usar, pasándole nuestro fichero text de dominios a buscar.

Pero por qué tanto lio con el DNS cache? Pués muy sencillo. Averiguando los sitios visitados, podría ser mucho mas sencillo a la hora de realizar un ataque de phising.

Mas cositas... según la imagen. tengo un proxy abierto público...

No creo que siga buscando, pero creo, por lo que he visto, que por cada puerto/servicio que ofrecen, tienen una de indios y vaqueros montada ahí.

Esto ahora mismo, es una máquina PELIGROSA, ya que si bien no he intentado "sentarme" delante del server, si que tengo abiertas las puertas, por ejemplo, para atacar a otros sistemas, usando este sistema comprometido ligeramente.

Gracias por leerme.

Perdonar que no tenga mucha actividad estos últimos días, pero me he tomado días de vacaciones y ando liado con varios proyectos. Dentro de poco disfrutareis de ellos xD.