Las funciones de Certificate Services son las de generar y administrar (peticiones, concesiones, revocación...) los certificados digitales dentro de nuestra infraestructura.

Estas funciones nos proporcionan confidencialidad mediante el cifrado de clave pública, integridad en las comunicaciones mediante firmas digitales y autenticación para usuarios, equipos y dispositivos mediante certificados.

Os recomiendo leer la serie de artículos de los compañeros de Security Art Work Fundamentos I, II y III para comprender el uso general de los certificados digitales, independientemente del uso de certificados digitales públicos, como es el certificado de la FNMT que se usa en España para las gestiones con la administración,o certificados internos, como podrían ser los usados con OpenSSL.

Una de las mejoras que trae la nueva versión de Certificate Services es la configuración por defecto del cifrado de peticiones entre los clientes y la entidad de certificación. En versiones anteriores venía por defecto deshabilitado, por lo que las entidades de certificación se vían expuestas a ataques del tipo Man In The Middle en el momento de la concesión de certificados a los clientes. Es como si generamos un certificado para un Web Server con OpenSSL mediante la línea de comandos y enviamos un correo sin cifrar al administrador del servidor para instalar el certificado... Estos pequeños detalles marcan la diferencia entre el buen uso o no de estos servicios. Buena idea habilitar por defecto esta característica.

En versiones anteriores a Windows Server 2012 se debía configurar de esta manera certutil -setreg CA\InterfaceFlags +IF_ENFORCEENCRYPTICERTREQUEST

Si tienes equipos Windows Xp no podrán solicitar su certificado digital automáticamente, por lo que deberás deshabilitar esta función cambiando el signo + por el - certutil -setreg CA\InterfaceFlags -IF_ENFORCEENCRYPTICERTREQUEST

En este artículo voy a comentar lo poco que conozco de Certificate Services hasta la versión Windows Server 2012 R2.

Antes de seguir voy a mostrar alguna ventana y proceso, que se que es lo que más os gusta, vamos a instalar el Role de Certificate Services en un servidor miembro dentro de nuestra organización o laboratorio.

********

Como siempre, tenemos dos métodos para instalar los servicios de Certificate, mediante PowerShell o añadiendo el Role en el administrador gráfico. La sintaxis PowerShell sería

Add-WindowsFeature ADCS-Cert-Authority

Vamos a seleccionar el role de Certificate Services y ampliamos sus funciones instalando la entidad de certificación y la función Inscripción Web de entidad de certificación.

Debemos proporcionar un usuario y clave con permisos suficientes en el servidor para instalar dicha función.

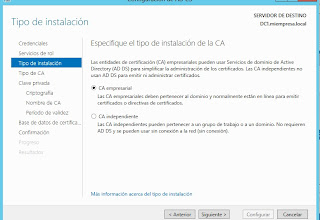

Podemos elegir entre montar una entidad de certificación empresarial, para nuestra organización, o una entidad de certificación independiente. Vamos a elegir la primera opción, ya que queremos hacer uso de todas las funcionalidades de Certificate Services integradas con dominios Active Directory. En el próximo artículo hablaré de los tipos de entidades de certificación.

A continuación nos permite seleccionar el proveedor criptográfico y la longitud de nuestra clave. Si elegimos el algoritmo RSA debemos proporcionarle una longitud de clave mayor o igual a 2048 o el asistente continuará pero no levantará el servicio y tendremos un problema. Otro acierto por parte de Microsoft en "obligar" a trabajar con la Security By Default xD.

Cuando terminamos la instalación del Role, debemos observar los Detalles de la instalación en nuestro panel principal de administración del servidor, y configurar los pasos posteriores.

Para terminar con la instalación de Certificate Services en Windows Server 2012 R2 volvemos al proceso de instalación del Role y añadimos un par de funciones más.

Para comprobar que todo ha ido bien, podemos acceder a un navegador a la dirección http://server/certsrv y ver si está disponible el servicio de solicitud de certificados.

Como siempre, espero que os guste, gracias por leerme, y estar atentos a próximas entradas.