Estimados amigos de Inseguros!!!

Si para los de mi edad Gran hermano fué un experimento un tanto deprorable, lo de las casas/islas/campamentos de jóvenes que van a hacerse famosos y pasar un buen rato... ya ni te digo.

Veo el eslogan: Confianza Ciega: 10 chicos y 10 chicas se van de camping desnudos a ver quien se "jinca" a quien... Lloros, tias operadas, tios enseñando pechos... seguramente hace unos años hubiera ganado con la idea. *me informan que existe este programa xDDDDDD*

Pero no !!! en Inseguros no enseñamos los pechos !!! a pesar de contar con el físico :-) vamos a seguir en nuestra línea.

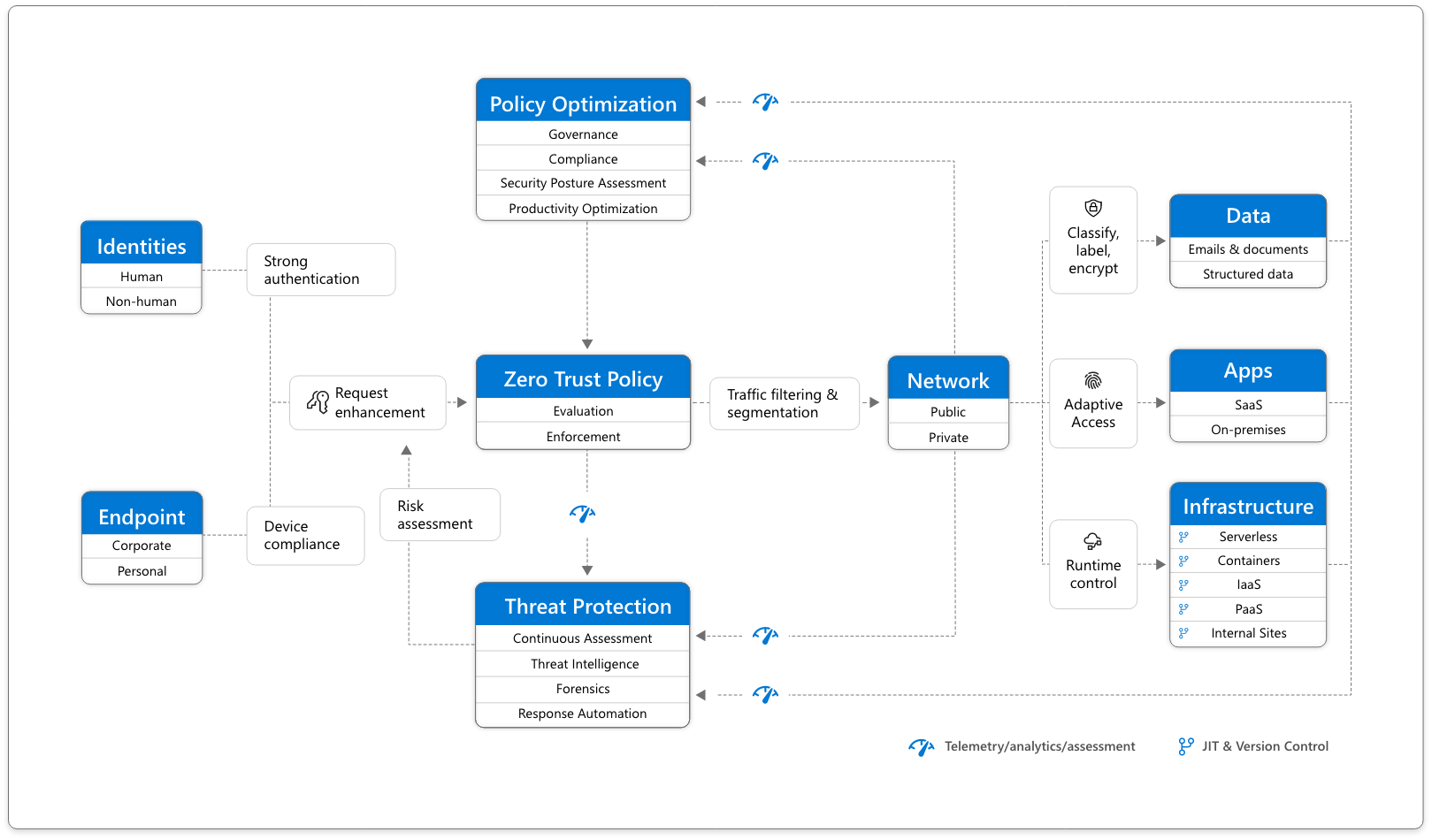

Si el ramsomware es la amaneza de moda, en el mundo "defensivo" tenemos que irnos al Zero Trust. Seguro que lo has escuchado. Mas que una solución, es una manera de pensar, y vamos pensar un poquito sobre esto alineados un poco a servicios Microsoft, aunque realmente el concepto es extrapolable a practicamente cualquier vendor o ecosistema de soluciones.

Por ejemplo Google lo denomina Beyond Corp.

- Identidad.

Yo soy Jmolina@miempresa.com porque conozco ese correo, o porque conoczco ese usuario y la contraseña que tiene? Todos sabemos que las contraseñas tienes debilidades, por lo que alguien que no sea yo, puede usar ese login.

Y si metemos un segundo factor de autenticación? ( algo que tienes, algo que eres, algo que sabes). Hay más posibilidades de que "yo" sea "yo". Ese MFA lo uso para el correo, para la VPN, o para todo? porque ya que lo uso, tendré que usarlo en distintos entornos... pero quizás esto venga luego.

Tus colaboradores, tus empresas mantenedoras, usan un usuario genérico tipo partner@miempresa.com o tienen uno nominativo con las mismas medidas de seguridad que el personal interno? Cuando accedemos a los recursos, en el móvil tenemos la misma seguridad.

Cuando hacemos el login en una wifi no confiable en un pc de un amigo, tenemos alguna restricción? La identidad ya no es solo el usuario y contraseña como puedes ver... es la suma de muchas verificaciones.

Cuando das acceso a un partner, usas un modelo de aprobación, en el que le das permisos solo unas horas? Podrías detectar el "impossible travel" ? es decir, que un usuario hace login en una ciudad, y en un espacio de tiempo menor a lo que le costaría el viaje, lo hace desde otra...o que de repente un usuario hace login en un pais considerado "poco confiable" porque no hay delegaciones allí... - Puntos de conexión.

Hemos dicho móviles, pc´s de conocidos... Al final, el entorno Cloud nos permite esa movilidad y esa independencia del dispositivo, pero no tiene sentido que administres el Directorio Activo desde un Tablet público en una Office Room de un hotel. Quizás para descargar un documento o acceder a una aplicación si, pero para temas "serios" no tiene mucho sentido que, aunque seas el usuario rey todo poderoso, expongas ese riesgo.

Es recomendable tener dispositivos enrolados de empresa, pc´s, móviles, cacharros, y asociar a ellos un nivel de "exposición". Un usuario desde una shell usarndo Curl, por muy usuario potente que sea, no debería poder hacer ciertas cosas... me pillais por donde voy?

- Aparte de esto, los que venías del NAC, Intunes, etc. podemos tener equipos que por cualquier condición, por ejemplo porque no se han actualizado, ya no sean igual de confiables que uno que si está actualizado. O porque no lleva las últims firmas del AV... El equipo debe cumplir con las políticas de seguridad definidas. No vale con "ser " de empresa, debe "estar" compliance..

En esos dispositivos, puedes controlar una perdida? están cifrados los discos? podrías borrarlos remotamente?

Por supuesto que en los clientes "Windows" tienes antivirus, pero en lo móviles Android? Ios? Las amenazas en los equipos no son solo virus... visitar una web maliciosa puede comprometer el equipo mediante un exploit, o un robo de credenciales, y eso no es un virus... Hablamos de detección de amenazas... - Aplicaciones.

Basado en lo anterior, pensamos en el login de un equipo, o en la conexión a una VPN, pero y las aplicaciones? Está el ERP preparado para trabajar y otorgar privilegios según las premisas antes comentadas? Por ejemplo, que puedas entrar en modo lectura a ver tu nómina desde tus vacaciones en el Caribe, pero no puedas modificar el número de cuenta de tu nómina desde ese pc raro...

Tienes esas aplicaciones auditadas? no me refiero al Owasp... eso ya lo se :-) me refiero a que si sabes las que tienes. No hay que irse muy lejos para el caos con el Log4j, y el mayor problema hemos visto que ha sido identificar las aplicaciones que lo usaban... el inventario es el principio de la seguridad !!! - Infraestructura.

Tienes cloud? tienes multicloud? controlas qué está pasando tanto en Aws como en Azure. - Tienes procesos de integración, por ejemplo ETL de transformación? webservices que "chupan" y "dejan"... todas estos procesos, todas estas aplicaciones, deben tener una identidad. Recuerdas el mundo On premise donde teníamos un SqlServer corriendo con el usuario administrador del dominio porque así no falla? pues NO. Cada microservicio tiene que tener una identidad, para dotarle luego de las políticas de acceso concretas.

Por ejemplo, ese proceso ETL que lee de un aparato IoT y que vuelca en un Pentaho... está limitado a nivel firewall punto a punto, puerto a puerto? En el mejor de los casos "antiguos" tendríamos una red aislada, una vlan, una dmz... mejor punto a punto.

En esa conexión punto a punto, imagina un equipo industrial con Windows CE... tienes un firewall entre el equipo y el servidor para controlar las amenazas?

Al igual que los datos de los "aparatos" importantes, tenemos que tener visibilidad de todos los eventos de ciberseguridad, y tenerlo en un SIEM. En este SIEM no nos centramos con firewall y antivirus verdad? si el 90% de las amenazas nos vienen por el correo, será interesante tener los logs del correo centralizados no? no me refiero entrar al Security Center de la solución, me refiero a un SIEM y todo lo demás. Por ejemplo, el comportamiento, la respuesta automática, la orquestación, el machile learning para mejorar la detección, el uso de Threat Intelligence... esas cosas que sabes que tanto nos gustan del mundo SOC. - Datos.

Como todo el mundo sabe, el dato es el activo del "futuro", del presente. Tener información nos da poder. Clasificar los datos según su criticidad es básico. Lo decían ya los consultores de la LOPD... que si medio, bajo o alto... pero pasamos la auditoria y nunca más hicimos nada.

Tiene que saber mi programador la clave de administrador de la base de datos en producción? Tiene que saber mi administrador la clave de administrador de todo el dominio.

La persona que hace los pagos, incluso las nóminas, tiene que saber el motivo de mi reducción de IRPF por mi 66% de incapacidad, o solo saber que tiene que hacerlo?

Al final tenemos muchos datos, de distinta índole, y su protección primero pasa por su identificación y clasificación.

Una vez sabemos que los datos son lo que son, empezamos con las medidas. Por ejemplo, un documento Word de oferta puede que cuando llegue al cliente no deba ser de escritura... o que incluso se borre pasado un tiempo. Que no se puedan acceder a ciertos datos desde ciertas condiciones... imagina todas las casuísticas que puedes reflejar aquí, y casi todas tendrán su vertiente tecnológica para cumplir.

La protección puede ser todo lo profunda que queramos, pero seguro que tenemos que ser capaces de controlar los USB... fíjese usted que novedad... o un pequeño control DLP con exfiltración, basada en algunos patrones fáciles de texto... Toda esta línea de trabajo es fundamental.

Imagina un hospital privado, con su software de gestión ( HIS). Imagina el ingreso de un famoso en el centro. Crees que el lógico que el administrativo de la puerta de ingresos conozca el resultado del informe toxicológico? o que tenga acceso al teléfono? tenemos que filtrar mucho estos datos, incluso a nivel base de datos a nivel de campo, de tupla. Cifrando por supuesto los datos en tránsito, pero tambien en custodia. Lo que viene siendo el ejemplo de tener las passwords en base de datos en algún formato hasheado seguro.... - Red.

El elemento base de todo sistema. Seguro que tienes un Firewall de última generación con las opciones de seguridad. Pero tienes un WAF para tus servicios WEB? La gente que tiene webs residuales que no gestionan ellos, seguramente no les importa que un día entre un cliente y llame a "casa" diciendo que hay una foto de "noseque" en la web... o el gerente... o que salga en un leak de internet todos los usuarios y claves de tu web... La web es importante y es responsabilidad nuestra, la lleva Marketing, Ventas, o esté alojado en "casa Pepe".

Intentar usar IPSEC internamente es complejo ya que hay muchos sistemas que no lo permiten, pero entre los sistemas que si, por qué no? Igual pasa con las versiones SMB inseguras.

Al final son una seria de medidas, de ideas, de conceptos que te lanzo para que reflexiones, y pienses cuales de ellos serían interesantes en tu organización. Y que hagas un análisis funcional y de requisitos de lo que tu negocio y tecnología necesita. Con esto podrás crear un plan en corto y medio de los siguientes pasos.

Te pongo un ejemplo. Si usas redes Microsoft creo que tiene sentido usar la nube Azure y la colaboración con M365. Si usas estos productos, tiene sentido que cuando hablemos de gestión de identidades uses el propio Azure Active Directory y que para los equipos on-premise usas el MFA de Windows Hello por ejemplo.

Gracias por leerme.