Estimados amigos de Inseguros !!!

Cuando hablamos de Cibersecurity Posture, algo que me recuerda mucho menos a las técnicas del Kamasutra, hablamos de la postura de ciberseguridad de tu organización, traducido literalmente, pero más bien me gustar darle otro enfoque.

Podría definirlo asi "on the wild" como la capacidad que tiene tu organización para afrontar los retos de la ciberseguridad...algo así muy de preguntas y respuestas de examen :-)

Vamos a intentar hablar un poco sobre esto, y así esclarecer lo que para mi es, no que tenga que ser así por decreto.

Lo que si que hay que entender es que la postura en ciberseguridad no tiene nada que ver con evaluación de riesgos que conocemos. Identificar los activos, riesgos asociados será el principio de la mejora de la postura en ciberseguridad. Cuanto mejor tengamos nuestra postura en ciberseguridad, menos riesgos tendremos...

Para entender cual debería ser una correcta postura, deberíamos conocer cuales son las principales líneas de ataque que están realizando los malos.

Bajo mi punto de vista, y sin querer hacer un gran trabajo, se me ocurren:

- Phishing.

- Ransomware.

- Robo de credenciales.

- Fallos en la configuración.

En nuestro trabajo de auditorias, estos son los vectores que más empleamos, y en el cibercrimen real también. Si, hay zero days, hay vulnerabilidades con exploit, pero las empresas más o menos parchean, es la lucha que llevábamos desde hace 20 años, y aunque existe, es menor.

Ahora piensa en tu actual modelo de ciberseguridad. Los malos los conocen a la perfección, y debes contar con que la evasión de medidas de seguridad es algo real. Antes creíamos que con tener una medida de antivirus, ya no te entraban virus... ahora es así, parcialmente, pero tenemos que seguir con las barreras, lo que tan de moda está, la resiliencia.

Hace 8 años hablamos de ello aquí.

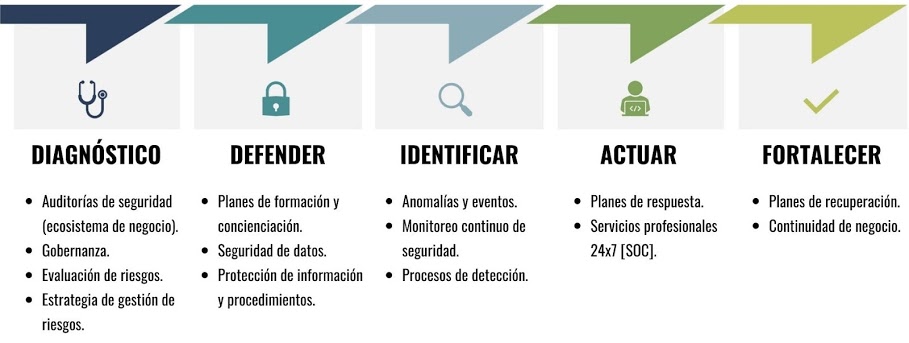

Ahora que sabemos qué hay en el panorma, deberíamos establecer nuestra postura de ciberseguridad, que se debería basar en tres pilares: bueno, bonito y barato, pero realmente me refiero a :

Siguiendo el ejemplo de la Pyme, no nos basta con tener un antivirus, que debemos tenerlo !!! Imagina que te salta una alerta de ejecución de proceso de escalada de privilegios. Te quedas tranquilo de que el antivirus lo ha parado? yo pensaría que estoy bajo un ataque, y debería activar otros métodos de detección. O por ejemplo, detectamos un ataque de fuerza bruta, con 10 intentos de inicio de sesión contra un usuario, pero que para. Ha terminado, o el malo lo ha conseguido...

Introducimos aquí un concepto muy sencillo que se autodefine: Estimated Time To Detection (ETTD)

Uno de esos KPI´s que todos sabemos :-)

Y en relación a los pilares de la postura de la ciberseguridad, y los indicadores, seguimos con Estimated Time To Recovery ( ETTR).

Cuanto tiempo invertiomos en recuperar, o en responder para ser más amplios.

Siguiendo el ejemplo anterior, de la fuerza bruta. Imagina que detectamos que el usuario ha entrado en el AD. Tenemos los mecanismos para bloquear el usuario? aislarlo? podemos bloquearlo en el correo de GCP? podemos bloquearlo en las distintas apps que usa con la misma clave?

Esto es sencillo, si te lo llevas a un incidente en organizaciones con 1000 usuarios, y en donde no sabem el verdadero alcance de la intrusión, sino una pequeña evidencia... estamos jodi***

Asume la brecha !!! es la frase de moda !!! algún gurú de la ciber te dirá eso de que hay dos empresas, las que han hackeado, y las que van a hackear... o las que no saben que las han hackeado... pero es así !!!!

No te tienes que fiar de nada, de nadie !!! tienes que activar tus instinstos más básicos de auto-protección, confianza cero. ZERO TRUST :-)

Muchos fabricantes tienen guías de implementación de este modelo. Básicamente, podemos segmentarlo en 4 componentes:

- Un proveedor de Identidad.

- Un servicio de inventario de dispositivos.

- Políticas de acceso condicional.

- Un sistema de acceso para conceder o denegar el acceso.

Tenemos por un lado clientes. Los clientes a veces son personas, otras son dispositivos, otras veces son aplicaciones... si... aplicaciones !!! no basta con un usuario y contraseña, o un token. Imagina una api que consume de tus servicios, con un token. Pero imagina que se ve comprometido ese token. Identificar a la app de origen, como si fuera "un usuario", como hacemos con las aplicaciones en Azure AD, es fundamental pare tener ese control extra, más allá de : si conoces la clave ya estas muerto...

Seguimos, por un lado clientes de n tipo, por otro lado los recursos, y en medio el zero trust. Los recursos pueden ser algo evidente, como un login de escritorio, o un acceso a una vpn, o a un portal, pero lo mismo, puede que lo tengamos que proteger sea un dato concreto, una tupla en una bbdd accedida por un servicio...

El nivel de detalle/protección debe ser todo lo granular que necesitemos, y como hemos dicho, olvidar o luchar por olvidar eso de : si tiene la clave estás muerto.

Un ejemplo sencillo, el MFA en el correo... ya no basta con tener el user/pass, hay que tener el MFA, a esto podemos sumarle ubicaciones, dispositivos, horarios, condiciones de software cliente, etc...

Hay empresas en las que aún están en la fase de "si tienen la clave estoy perdido" orientado al perímetro, es decir, que una vez estás "sentado" en el pc cliente, ya tienes barra libre...

Quiero decir con esto que el Zero Trust en organizaciones pasará por complejos sistemas e integraciones, y en otros casos, será poner una vlan con permisos... pero el concepto de confianza cero debe prevalecer.

Vamos a ponerle nombre y apellidos con una mezcla de soluciones.

- Podemos tener un directorio activo, en la nube o en on-premise como proveedor de identidades.

- Podemos INTUNE para inventario de dispositivos.

- Podemos tener un FORTINAC que hago de acceso condicional y conceder o denegar el acceso.

O podemos usar más características de Forti y quitar Intune de Microsoft por el propio FORTINAC.

O podemos usar los 3 primeros elementos de Microsoft y usar Forticlient contra un Fortigate en la nube

O podemos poner un

OKTA en la capa de identidad delante de un AD.

Entramos en el multicloud y quizás podamos meter en la ecuación servicios AWS... se complica.

Al final, cada fabricante ofrece un "circuito cerrado" o un componente para el Zero Trust, por lo que es importante hacer una buena consultoría, ver qué tienes, qué quieres, hacia donde vas, tus experiencias previas, conocimientos, target económico, etc.

Al final, como en TODO en la informática, no hay una solución buena, ni única. Podemos tener mezcolanza, y creo que en este sentido, los fabricantes están evolucionando bien.

"Peleando" con alguien de la casa que tanto quiero, Fortinet, amistosamente jugábamos como hacen los crios con las cartas del futbol, pero con las características de "

su producto", entendiendo que yo defendía servicios Microsoft.

Al final, mi buen amigo, me dijo algo así como: imagina que te doy la razón, con Forti puedes elegir la pieza exacta que más te encaja, no todo el modelo... me tuve que callar :-)

Espero que hayas entendido un poco más sobre la necesidad de adoptar una postura correcta en la ciberseguridad, haciendo las preguntas concretas.

Si necesitas ayuda con esto, ya sabes donde estamos, pero como siempre, gracias por leerme !!!

.jpeg)