Hoy os voy a contar una iniciativa muy interesante organizada por Alien Vault denominada OTX 2. En este mismo artículo o en este hemos hablado del uso de la base de datos de reputación que nos proporciona Alien Vault con el servicio OTX.

Hace unos meses me inscribí en un programa para participar en la beta de la versión 2 y hoy mismo he recibido el login y me gustaría contar que he visto :-)

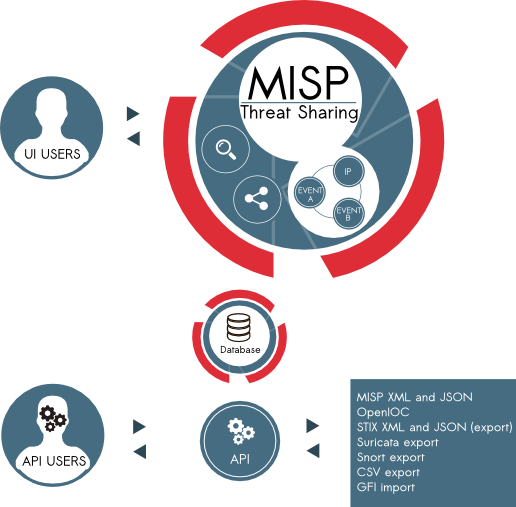

La idea es una "red social" porque hay usuarios y se puede tener un avatar :-) en la que la gente comparte su información de amenazas detectadas en formato abierto, en concreto para mi uso OpenIOC 1.1.

Podemos apuntarnos en la beta aquí. Una vez proporcionados los datos de acceso, la pantalla inicial muestra este aspecto:

Como podéis ver, hay un "muro" con toda la actividad publicada, y podemos visualizar solo la de nuestros sindicados, nuestros "gurus" en los que confiamos. Este punto es muy importante, ya que no hay un sistema que impida que yo publique una ip como maliciosa y todo el mundo incorpore a sus sistemas un bloqueo o alerta. Debemos ser nosotros los que seleccionamos aquellos analistas o fuentes de información en las que confiamos.

Crear un nuevo Pulse como ellos lo denominan es muy sencillo. Podéis observar los datos necesarios.

La opción más interesante sin duda para mi es la de poder descargar los registros en distintos formatos, como OpenIoc.

<?xml version="1.0" encoding="UTF-8"?>

-<ioc last-modified="2015-07-20T10:58:50" id="5f564dc6-a897-4f38-8fdf-1fb60e8a97a9" xmlns="http://schemas.mandiant.com/2010/ioc" xmlns:xsd="http://www.w3.org/2001/XMLSchema" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance">

<short_description>Malvertising from Google advertisements</short_description>

<description>Malvertising from Google advertisements</description>

<keywords/>

<authored_by>AlienVault - Alienvault OTX</authored_by>

<authored_date>2015-07-20T10:58:50</authored_date>

-<links>

<link rel="http://blog.fox-it.com/2015/04/07/liveblog-malvertising-from-google-advertisements-via-possibly-compromised-reseller/">http://blog.fox-it.com/2015/04/07/liveblog-malvertising-from-google-advertisements-via-possibly-compromised-reseller/</link>

<link rel="https://otx.alienvault.com/pulse/5524271d13432a714ff499f1">https://otx.alienvault.com/pulse/5524271d13432a714ff499f1</link>

</links>

-<definition>

-<Indicator id="994b2564-8878-409a-a2b8-0025de11a6ae" operator="OR">

-<IndicatorItem id="922c96b2-9972-4781-a65c-8f8057cbfed3" condition="contains">

<Context type="mir" search="DnsEntryItem/Host" document="DnsEntryItem"/>

<Content type="string">banking.techpool.org</Content>

</IndicatorItem>

-<IndicatorItem id="5f6225fe-2a43-42df-9ecd-0329cc1345e7" condition="contains">

<Context type="mir" search="DnsEntryItem/Host" document="DnsEntryItem"/>

<Content type="string">alfiantoys.com/wp-news.php</Content>

</IndicatorItem>

-<IndicatorItem id="2922dcb2-cce3-4b94-b291-5bf1be60acfa" condition="contains">

<Context type="mir" search="DnsEntryItem/Host" document="DnsEntryItem"/>

<Content type="string">foley.go2lightuniversity.com</Content>

</IndicatorItem>

-<IndicatorItem id="ef66f1ae-d3e1-4643-8784-366034a8f61f" condition="contains">

<Context type="mir" search="DnsEntryItem/Host" document="DnsEntryItem"/>

<Content type="string">soaring.betsystemreviews.com</Content>

</IndicatorItem>

-<IndicatorItem id="edebd2da-961a-445e-8b2c-e077373f744a" condition="contains">

<Context type="mir" search="DnsEntryItem/Host" document="DnsEntryItem"/>

<Content type="string">supervision.sactown.us</Content>

</IndicatorItem>

-<IndicatorItem id="c0127d50-6e90-4a19-b633-fb22144c2164" condition="contains">

<Context type="mir" search="DnsEntryItem/Host" document="DnsEntryItem"/>

<Content type="string">banking.techpool.org</Content>

</IndicatorItem>

-<IndicatorItem id="0589cac4-5299-4a72-9bf2-4c1a2c4c1921" condition="is">

<Context type="mir" search="PortItem/remoteIP" document="PortItem"/>

<Content type="IP">85.143.217.196</Content>

</IndicatorItem>

-<IndicatorItem id="ac339f97-82ef-49a7-a6f9-217aa285b5fd" condition="is">

<Context type="mir" search="PortItem/remoteIP" document="PortItem"/>

<Content type="IP">174.36.217.82</Content>

</IndicatorItem>

</Indicator>

</definition>

</ioc>

Disponemos de una API en Java y en Python para automatizar la lectura-descarga-publicación de contenidos.

Poco más que decir de otra buena iniciativa de la gente de Alien Vault que pone a disposición gratuitamente para la comunidad.

Espero que os guste, gracias por leerme.