Estimados amigos de Inseguros !!!

Imagina el caso de un noche loca en la que ligas con un tip@, una noche de pasión, y a la mañana siguiente ( dormir toda la noche ya es un ejemplo de persistencia... xD) te ves el cepillo de diente del tip@ en tu aseo !!!. Dios mio !!!

En este pequeño artículo vamos a descubrir una función muy útil de cara a la seguridad en el nuevo Windows Server 2016 que saldrá al mercado en unos días. La pertenencia a grupos temporal.

Seguro que has vivido una instalación compleja en tus instalaciones, tipo ERP, Virtualización, Exchange... lo que sea, en el que convives con el auditor 2 semanas, 3, 1 mes !!! Es normal crear un usuario administrador para que no te llamen cada 2 x 3 con restricciones de seguridad, alertas en los sistemas y demás.

Por pereza, por olvido, por el mantenimiento contratado, al pasar los meses el usuario se queda activo, con pertenencia a un grupo delicado, con el consecuente fallo de seguridad. Además, como son usuarios que se conectan de poco a poco, lo mas extendido es deshabilitar el cambio de contraseña periódico vigente en la política de seguridad de tu empresa...te suena todo esto?

¿Te suena el caso del becario que pertenece al departamento de administración 2 semanas, luego pasa 2 semanas a marketing y termina 2 semanas como ayudante de dirección? He visto cuentas de becario con más permisos que muchos directivos...

Para solucionar este problema yo suelo ejecutar un script que compruebe la última conexión de una cuenta, y que deshabilite las cuentas que llevan más de XXX días/meses sin conexión. De esta manera también solucionamos el típico problema de falta de comunicación con RRHH y el cese de usuarios.

get-aduser -filter * -properties lastlogondate | Where-Object {$_.enabled -eq "true"-and $_.lastlogondate -lt (get-date).adddays(-90)} | Export-csv -path c:\kinomakino\last.csv

Con Windows 2016 podemos configurar una cuenta con permanencia a un grupo por un tiempo. PERFECTO para los escenarios que comento.

Lo primero es habilitar la característica:

Enable-ADOptionalFeature ‘Privileged Access Management Feature’ -Scope ForestOrConfigurationSet -Target inseguros.local

Luego añadir el usuario en cuestión al grupo necesario, con el TTL que necesitamos:

Add-ADGroupMember -Identity ‘administradores de dominio’ -Members ‘consultor’ -MemberTimeToLive (New-TimeSpan -Days 5)

Por último comprobamos la configuración:

Espero que estas ideas os sirvan de algo.

Un saludo y gracias por leerme !!!

sábado, 24 de septiembre de 2016

martes, 20 de septiembre de 2016

Instalar Hyperv 2016 sobre Vmware ESXi gratuito. Nuevo cliente web.

Estimados amigos de Inseguros !!!

Estamos en época de lanzamiento de Windows 2016 Server. Posiblemente el dia 6 de octubre? No lo sabemos aún, pero desde hace tiempo que llevamos haciendo pruebas con las Beta y adelantarnos a lo que sin duda nos viene.

Mi opinión es que este servidor va a tener bastante éxito. No por sus funciones, que las tiene, y te podría vender, sino porque la gente no es amigo de actualizar los servidores. Esto ha pasado con los potentes Windows 2008 r2 que aún nos encontramos, y que los administradores no han cambiado aún a Windows 2012. Creo que por esto los más rezagados ahora si decidirán aumentar la versión al 2016.

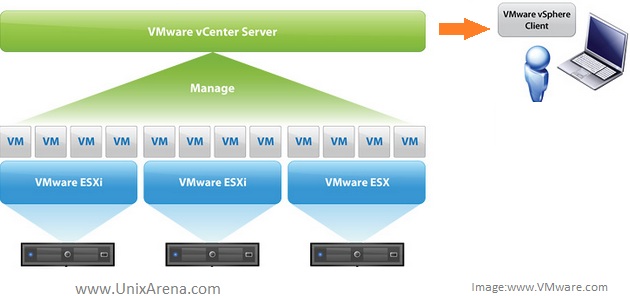

Predicciones futuristicas aparte, en este mini procedimiento vamos a instalar un Windows Server 2016 sobre ESXi. En mi caso es una versión gratuita, sin VSphere, limitada a 1 CPU y 32gb de RAM, lo justo para mi laboratorio.

Como es normal, para instalar un hypervisor tenemos que exponer a la máquina, al sistema operativo, el flag capaz de virtualizar del procesador, el Intel VT-x o el AMD-V.

Si disponemos una versión gratuita como la mía de Vmware, no tenemos el cliente web como en Vpshere, y no podemos exponer el flag ( de manera cómoda) a la máquina Windows 2016 Server que configuraré como Hypervisor Hyper-V.

La solución es un cliente web ligero proporcionado por Vmware para las versiones Free, es decir, las ESXi, y así de esta manera "equiparar" el cliente web de Vsphere. Recuerda que la política de Vmware es usar la consola web y no el cliente C#. ¿Tendrá algo que ver la gente que administra Vmware y que necesitaba conectarse a un cliente Windows para usar el cliente instalado?

Descargamos el cliente web desde aquí. Lo subimos a nuestro Datastore favorito.

Una vez subido, accedemos por SSH al servidor ESXi y accedemos a la ubicación del datastore, en mi caso:

esxcli software vib install -v /vmfs/volumes/datastore1/iso/esxui-signed-4393350.vib

Ejecutamos la instalación y ya podemos acceder al UI mediante http://ip/ui

Ahora accedemos a la configuración de la máquina instalada y exponemos el flag de virtualización:

Estamos en época de lanzamiento de Windows 2016 Server. Posiblemente el dia 6 de octubre? No lo sabemos aún, pero desde hace tiempo que llevamos haciendo pruebas con las Beta y adelantarnos a lo que sin duda nos viene.

Mi opinión es que este servidor va a tener bastante éxito. No por sus funciones, que las tiene, y te podría vender, sino porque la gente no es amigo de actualizar los servidores. Esto ha pasado con los potentes Windows 2008 r2 que aún nos encontramos, y que los administradores no han cambiado aún a Windows 2012. Creo que por esto los más rezagados ahora si decidirán aumentar la versión al 2016.

Predicciones futuristicas aparte, en este mini procedimiento vamos a instalar un Windows Server 2016 sobre ESXi. En mi caso es una versión gratuita, sin VSphere, limitada a 1 CPU y 32gb de RAM, lo justo para mi laboratorio.

Como es normal, para instalar un hypervisor tenemos que exponer a la máquina, al sistema operativo, el flag capaz de virtualizar del procesador, el Intel VT-x o el AMD-V.

Si disponemos una versión gratuita como la mía de Vmware, no tenemos el cliente web como en Vpshere, y no podemos exponer el flag ( de manera cómoda) a la máquina Windows 2016 Server que configuraré como Hypervisor Hyper-V.

La solución es un cliente web ligero proporcionado por Vmware para las versiones Free, es decir, las ESXi, y así de esta manera "equiparar" el cliente web de Vsphere. Recuerda que la política de Vmware es usar la consola web y no el cliente C#. ¿Tendrá algo que ver la gente que administra Vmware y que necesitaba conectarse a un cliente Windows para usar el cliente instalado?

Descargamos el cliente web desde aquí. Lo subimos a nuestro Datastore favorito.

Una vez subido, accedemos por SSH al servidor ESXi y accedemos a la ubicación del datastore, en mi caso:

esxcli software vib install -v /vmfs/volumes/datastore1/iso/esxui-signed-4393350.vib

Ejecutamos la instalación y ya podemos acceder al UI mediante http://ip/ui

Ahora accedemos a la configuración de la máquina instalada y exponemos el flag de virtualización:

Ahora ya podemos entrar al Windows Server 2016 y agregar el rol de Hyper-V.

Podríamos haber cambiado esta configuración en el fichero .vmx de la máquina, pero he querido mostraros este proceso para aclarar ideas, conceptos, versiones y presentaros la beta de este cliente.

Espero que os sirva de ayuda para vuestras pruebas de Windows Server 2016 Hyper-V sobre ESXi.

Gracias por leerme.

domingo, 11 de septiembre de 2016

admin/admin es inseguro en Windows y en Linux...Usb que te roba las credenciales...

Estimados amigos de Inseguros!!!

Muchos años con la informática, muchos años aprendiendo, muchos años escuchando tontos...

Como todos sabéis, imagináis, me gustan los sistemas Windows. Me gusta que las cosas funcionen y sean simples. Si puedo hacer algo en 10 minutos, no tengo por qué hacerlo en 100. A veces un pequeño cambio en los requisitos puede que no sea posible hacerlo en un Windows, y que tengas que hacerlo con el también querido Linux, pero prefiero lo SENCILLO.

En los puestos en los que suelo trabajar, me ha tocado siempre lidiar con todo tipo de sistemas operativos, por lo que a lo largo de los años he tenido que desarrollar mi "kung-fu" en casi todos. Cerrarte en uno solo es poco inteligente. Investigar en uno más que otro es respetable elijas el lado que elijas.

Dicho esto, voy a comentar algunas cosas interesantes que veo que la gente no sabe o no mucha gente.

El detonante ha sido la salida al mercado de un USB mágico que roba las credenciales en estaciones Windows. Un amiguete comentaba la jugada pues imagina, argumentando la seguridad de Windows blalbabla.

Voy a intentar diseccionar el escenario. No el ataque, ya que ha sido explicado en muchos blogs y mejor de lo que yo lo hubiera hecho :-)

ACCESO FíSICO

Para perpetrar el ataque, tienes que tener acceso físico a un equipo. Con un acceso físico a un sistema linux, y un cd/usb de arranque, eres capaz también de saltarte TODAS las medidas de seguridad de usuario y contraseña. Seguro que el equipo linux está cifrado? seguro que tiene el boot de la bios correctamente?

Por otro lado, hace muchos años que venimos hablando de la necesidad de bloquear el acceso a los USB en la empresa. Ya no por la entrada de malware o ataques, sino por la exfiltración de datos, el famoso Data Lost Prevention. Un puesto monitorizado para sacar información por USB y el resto BLOQUEADOS, con una sencilla GPO.

Si usas un producto antivirus como Eset seguro que podrás realizarlo también así.

SISTEMAS IDS/IPS

Snort? Suricata? te suenan? llevamos AÑOS con este tipo de softwares y ahora UTM de bajo coste que nos permiten tener detección de intrusos en nuestras redes de manera sencilla. La gente del SANS en su artículo nos muestran una sencilla regla para bloquear las peticiones de WPAD.

SISTEMAS HIDS

En este mismo blog hemos hablado muchas veces de OSSEC, un HIDS (Host intrusion detect system) para detectar anomalías a nivel de equipo, y no a nivel de red como los clásicos IDS.

Podemos usar la capacidad para detectar cambios en el registro para monitorizar la clave como se explica en este artículo. Con esta alerta podemos configurar una acción que sea apagar el equipo por ejemplo.

PASS THE HASH

En caso de que el ataque se efectué, las contraseñas obtenidas estarán en formato NTLM.

Como todos sabemos, los Windows han sufrido durante muchos años los ataques de PtH. En vez de descifrar la clave, usamos el propio hash como clave, y el Windows se lo come con patatas.

Hace poco lo publico el señor Alonso, aunque es una tecnología que se implementó en la versión pro de Windows 10 hace unos años. Credential Guard. Si tenemos nuestros equipos actualizados a Windows 10 y configuramos esta opción, haremos casi imposible el uso del hash para ataques PtH..

ESCUCHA TU RED

Uno de los servicios que ofrezco a mis clientes es la monitorización de red, o mejor dicho, un análisis inicial de la red.

No consiste en un auditoria al uso, sino más bien un trabajo de Wireshark y ver/escuchar la red para detectar comportamientos anómalos, crear reglas de firewall, detectar cuellos de botella, equipos comprometidos, etc.

Cuando realizas este tipo de trabajos, detectas muchas cosas. Siempre recomiendo a los clientes quitarse de encima todo lo que sea Broadcast, y sobre todo lo udp. También recomiendo deshabilitar ipv6 si no se usa...

Una de las cosas que siempre documento es el uso de LLMNR (Multicast name resolution) igual que deshabilitar Netbios sobre TCP/IP.

Aparte de pare impedir el ataque comentado, y el rendimiento de red, podemos evitar otro tipo de ataques algo más viejos pero conocidos, también basados en el Responder, y que hacen un MiTm a las peticiones UDP y obtienen los hashes. El ataque se documentó perfectamente aquí.

También recordarás el revuelo que se montó con Hot Potato y wpad, netbios y LLMNR. Que bien explicado aquí.

NTLM

Como todos sabeis, los equipos del dominio usarán el protocolo Kerberos en vez de NTLM, salvo en algunos casos. Debemos usar las directivas GPO para deshabilitar el uso de NTLM siempre y cuando sea posible. Si no es el caso, debemos añadir en la política una lista de servidores a los que permitimos el protocolo NTLM y no a cualquier equipo que nos los pida, y así evitar ataques de MiTm o SMB Relay.

VLANS

¿Has escuchado alguna vez esto? ¿Aún no tienes vlans? Si limitas el tráfico entre zonas, y cortas el tráfico UDP 5355 aumentas la seguridad considerablemente. Es más, hazlo al revés, no dejes pasar nada que no necesites. Si necesitas tráfico contra tu servidor DHCP legítimo, habilita el puerto udp 68 pero SOLO para la ip del servidor DHCP. Me refiero en los firewalls del propio cliente, porque.... usas firewall en el cliente verdad?

Si lo puedes hacer a nivel de switch también, mejor !!!

DESACTIVAR WPAD

No es el primer ataque que nos vienen por el WPAD. Mira el CVE de hace 2 meses con módulo Metasploit. Has actualizado el Windows y deshablitado la opción de WPAD si no se usa?

CONCLUSIONES

Como has podido leer, existen MIL cosas que podemos hacer para proteger nuestros sistemas, en este caso Windows, pero siempre suele haber una solución para nuestros problemas.

Otra cosa es que me digas: es que no tengo win10, es que necesito el USB, es que no tengo presupuesto para un IDS, es que... ESTA CLARO !!! No siempre contamos con todas las medidas, pero hay que tener en cuenta una cosa. Cuando hablamos de seguridad, debemos de estar a la última.

Office 97 era perfecto para mi, pero en seguridad no. Ahora necesito Office 365 para estar lo más seguro posible, por mucho que me fastidie pagar la actualización, si con mi negrita y cursiva de 97 me valía.

Con los Windows pasa lo mismo. Para el trabajo diario nos vale cualquier Windows > 2000, pero por temas de seguridad estamos obligados a actualizar. Microsoft lo puso fácil y gratis de Windows 7 a 8 y 10.

En unos días saldrá Windows 2016 con unas cuentas funciones nuevas, pero una seria de mejoras de las existentes muy interesantes. Actualizarás a Windows 2016? pues muchos no lo hacen, pero eso es INSEGURO.

Para un ataque en un entorno Linux, podemos usar las mismas recomendaciones practicamente que hemos dicho aquí arriba: control de acceso fisico, firewall local, vlans, IDS/IPS/HIDS, actualizaciones, etc.

¿Entonces, es más seguro Windows que linux?

En la MAYORIA de casos los sistemas son tan seguros como lo bien configurados que están.

Gracias por leerme !!!

Muchos años con la informática, muchos años aprendiendo, muchos años escuchando tontos...

Como todos sabéis, imagináis, me gustan los sistemas Windows. Me gusta que las cosas funcionen y sean simples. Si puedo hacer algo en 10 minutos, no tengo por qué hacerlo en 100. A veces un pequeño cambio en los requisitos puede que no sea posible hacerlo en un Windows, y que tengas que hacerlo con el también querido Linux, pero prefiero lo SENCILLO.

En los puestos en los que suelo trabajar, me ha tocado siempre lidiar con todo tipo de sistemas operativos, por lo que a lo largo de los años he tenido que desarrollar mi "kung-fu" en casi todos. Cerrarte en uno solo es poco inteligente. Investigar en uno más que otro es respetable elijas el lado que elijas.

Dicho esto, voy a comentar algunas cosas interesantes que veo que la gente no sabe o no mucha gente.

El detonante ha sido la salida al mercado de un USB mágico que roba las credenciales en estaciones Windows. Un amiguete comentaba la jugada pues imagina, argumentando la seguridad de Windows blalbabla.

Voy a intentar diseccionar el escenario. No el ataque, ya que ha sido explicado en muchos blogs y mejor de lo que yo lo hubiera hecho :-)

ACCESO FíSICO

Para perpetrar el ataque, tienes que tener acceso físico a un equipo. Con un acceso físico a un sistema linux, y un cd/usb de arranque, eres capaz también de saltarte TODAS las medidas de seguridad de usuario y contraseña. Seguro que el equipo linux está cifrado? seguro que tiene el boot de la bios correctamente?

Por otro lado, hace muchos años que venimos hablando de la necesidad de bloquear el acceso a los USB en la empresa. Ya no por la entrada de malware o ataques, sino por la exfiltración de datos, el famoso Data Lost Prevention. Un puesto monitorizado para sacar información por USB y el resto BLOQUEADOS, con una sencilla GPO.

Si usas un producto antivirus como Eset seguro que podrás realizarlo también así.

SISTEMAS IDS/IPS

Snort? Suricata? te suenan? llevamos AÑOS con este tipo de softwares y ahora UTM de bajo coste que nos permiten tener detección de intrusos en nuestras redes de manera sencilla. La gente del SANS en su artículo nos muestran una sencilla regla para bloquear las peticiones de WPAD.

alert udp any 67 -> any 68 (msg:"ET INFO Web Proxy Auto Discovery Protocol WPAD DHCP 252 option Possible BadTunnel"; content:"|02|"; depth:1; content:"|fc|"; byte_jump:1,

SISTEMAS HIDS

En este mismo blog hemos hablado muchas veces de OSSEC, un HIDS (Host intrusion detect system) para detectar anomalías a nivel de equipo, y no a nivel de red como los clásicos IDS.

Podemos usar la capacidad para detectar cambios en el registro para monitorizar la clave como se explica en este artículo. Con esta alerta podemos configurar una acción que sea apagar el equipo por ejemplo.

PASS THE HASH

En caso de que el ataque se efectué, las contraseñas obtenidas estarán en formato NTLM.

Como todos sabemos, los Windows han sufrido durante muchos años los ataques de PtH. En vez de descifrar la clave, usamos el propio hash como clave, y el Windows se lo come con patatas.

Hace poco lo publico el señor Alonso, aunque es una tecnología que se implementó en la versión pro de Windows 10 hace unos años. Credential Guard. Si tenemos nuestros equipos actualizados a Windows 10 y configuramos esta opción, haremos casi imposible el uso del hash para ataques PtH..

ESCUCHA TU RED

Uno de los servicios que ofrezco a mis clientes es la monitorización de red, o mejor dicho, un análisis inicial de la red.

No consiste en un auditoria al uso, sino más bien un trabajo de Wireshark y ver/escuchar la red para detectar comportamientos anómalos, crear reglas de firewall, detectar cuellos de botella, equipos comprometidos, etc.

Cuando realizas este tipo de trabajos, detectas muchas cosas. Siempre recomiendo a los clientes quitarse de encima todo lo que sea Broadcast, y sobre todo lo udp. También recomiendo deshabilitar ipv6 si no se usa...

Una de las cosas que siempre documento es el uso de LLMNR (Multicast name resolution) igual que deshabilitar Netbios sobre TCP/IP.

Aparte de pare impedir el ataque comentado, y el rendimiento de red, podemos evitar otro tipo de ataques algo más viejos pero conocidos, también basados en el Responder, y que hacen un MiTm a las peticiones UDP y obtienen los hashes. El ataque se documentó perfectamente aquí.

También recordarás el revuelo que se montó con Hot Potato y wpad, netbios y LLMNR. Que bien explicado aquí.

NTLM

Como todos sabeis, los equipos del dominio usarán el protocolo Kerberos en vez de NTLM, salvo en algunos casos. Debemos usar las directivas GPO para deshabilitar el uso de NTLM siempre y cuando sea posible. Si no es el caso, debemos añadir en la política una lista de servidores a los que permitimos el protocolo NTLM y no a cualquier equipo que nos los pida, y así evitar ataques de MiTm o SMB Relay.

VLANS

¿Has escuchado alguna vez esto? ¿Aún no tienes vlans? Si limitas el tráfico entre zonas, y cortas el tráfico UDP 5355 aumentas la seguridad considerablemente. Es más, hazlo al revés, no dejes pasar nada que no necesites. Si necesitas tráfico contra tu servidor DHCP legítimo, habilita el puerto udp 68 pero SOLO para la ip del servidor DHCP. Me refiero en los firewalls del propio cliente, porque.... usas firewall en el cliente verdad?

Si lo puedes hacer a nivel de switch también, mejor !!!

DESACTIVAR WPAD

No es el primer ataque que nos vienen por el WPAD. Mira el CVE de hace 2 meses con módulo Metasploit. Has actualizado el Windows y deshablitado la opción de WPAD si no se usa?

CONCLUSIONES

Como has podido leer, existen MIL cosas que podemos hacer para proteger nuestros sistemas, en este caso Windows, pero siempre suele haber una solución para nuestros problemas.

Otra cosa es que me digas: es que no tengo win10, es que necesito el USB, es que no tengo presupuesto para un IDS, es que... ESTA CLARO !!! No siempre contamos con todas las medidas, pero hay que tener en cuenta una cosa. Cuando hablamos de seguridad, debemos de estar a la última.

Office 97 era perfecto para mi, pero en seguridad no. Ahora necesito Office 365 para estar lo más seguro posible, por mucho que me fastidie pagar la actualización, si con mi negrita y cursiva de 97 me valía.

Con los Windows pasa lo mismo. Para el trabajo diario nos vale cualquier Windows > 2000, pero por temas de seguridad estamos obligados a actualizar. Microsoft lo puso fácil y gratis de Windows 7 a 8 y 10.

En unos días saldrá Windows 2016 con unas cuentas funciones nuevas, pero una seria de mejoras de las existentes muy interesantes. Actualizarás a Windows 2016? pues muchos no lo hacen, pero eso es INSEGURO.

Para un ataque en un entorno Linux, podemos usar las mismas recomendaciones practicamente que hemos dicho aquí arriba: control de acceso fisico, firewall local, vlans, IDS/IPS/HIDS, actualizaciones, etc.

¿Entonces, es más seguro Windows que linux?

En la MAYORIA de casos los sistemas son tan seguros como lo bien configurados que están.

Gracias por leerme !!!

viernes, 2 de septiembre de 2016

OSTriCa.Open Source Threat Intelligence Collector.

Estimados amigos de Inseguros !!!

En el episodio de hoy y en la seria dedicada al Threat Intelligence vamos a probar una herramienta con un nombre muy descriptivo, y logotipo muy chulo, OSTrica.

El sistema es un "recolector" o mejor dicho, un buscador de IOC´s de varias fuentes. Un framework modular diseñado para añadir tantas fuentes como queramos, y que fue presentado por el señor Roberto Sponchioni en Bside London2016

En el episodio de hoy y en la seria dedicada al Threat Intelligence vamos a probar una herramienta con un nombre muy descriptivo, y logotipo muy chulo, OSTrica.

El sistema es un "recolector" o mejor dicho, un buscador de IOC´s de varias fuentes. Un framework modular diseñado para añadir tantas fuentes como queramos, y que fue presentado por el señor Roberto Sponchioni en Bside London2016

Tengo que decir que la herramienta funciona perfectamente. El objetivo es pasarle un IOC´s como IP, dominio, Hash y e-mail y hacer una búsqueda en distintas fuentes. El resultado se nos presenta en un gráfico navegable con la información detallada y las relaciones obtenidas de los proveedores de inteligencia.

La instalación y funcionamiento están explicadas claramente en el Github del proyecto: https://github.com/Ptr32Void/OSTrICa

Me parece muy interesante la herramienta, pero me parece algo lento el proceso de búsqueda.

Quiero decir, estoy trabajando en una respuesta a incidentes y tengo 30 ip´s sospechosas en un registros, se las cargo al framework, las busca, me crea el report con un id aleatorio, entro al directorio, cargo el report...

Lo mejor de todo, el vídeo de la charla...

A veces con mucha información necesitamos algo más ágil, pero animo a todo el mundo a que la pruebe.

Muy buen trabajo del desarrollador. Gracias !!

Espero que os guste, un saludo !!!

jueves, 1 de septiembre de 2016

Pentesting fase de reporting. Copy&Paste from the top Players

Estimados amigos de Inseguros !!!

Cuando alguna empresa contrata un servicio externo de análisis de seguridad, auditoria, test de intrusión o similar, el entregable que obtiene es el producto final.

Puedes realizar unas pruebas de seguridad dignas de películas de Hollywood, que si el pagador, el cliente, no considera bien documentado, probado, o no le sirve para su mejora, quedará como humo.

En la mayoría de casos que conozco, no basta con el típico informe técnico enumerando las acciones y los resultados, recomendaciones y evidencias, sino que hay que hacer una parte ejecutiva para el pagador, para el director mas cercano en la cadena de mando al departamento IT pero sin interés o conocimiento por la técnica.

En este mismo blog hemos hablado de herramientas para documentar como Dradis.

Cuando alguna empresa contrata un servicio externo de análisis de seguridad, auditoria, test de intrusión o similar, el entregable que obtiene es el producto final.

Puedes realizar unas pruebas de seguridad dignas de películas de Hollywood, que si el pagador, el cliente, no considera bien documentado, probado, o no le sirve para su mejora, quedará como humo.

En la mayoría de casos que conozco, no basta con el típico informe técnico enumerando las acciones y los resultados, recomendaciones y evidencias, sino que hay que hacer una parte ejecutiva para el pagador, para el director mas cercano en la cadena de mando al departamento IT pero sin interés o conocimiento por la técnica.

En este mismo blog hemos hablado de herramientas para documentar como Dradis.

En otros blogs como Flu-Projecto hemos visto a Pablo describir un poco el proceso del informe.

Una muy buena herramienta documentada por SbD es Kavir.

Si buscas información al respecto, verás muchos artículos relacionados con lo mismo, pero realmente, no son un modelo de informe al uso, como podemos encontrar las famosas plantillas para pasar la ISO 27001 y demás.

Vamos al grano, eres auditor, eres técnico, te han encargado un informe y tienes toda la información, pero buscas el paste, el copy ya lo tienes...

Pues un tipo al que admiro a partir de ahora mismo ha publicado informes de pentesting y auditorías de las empresas más conocidas por allí y por allá. Gran trabajo que espero no uses para copiar xD pero si para pegar :-)

Un saludo, gracias por leerme !!!

Suscribirse a:

Entradas (Atom)