martes, 21 de abril de 2020

Grandes empresas, centros de atención al usuario y procedimientos inoperativos...

Estimados amigos de Inseguros !!!

En el post de hoy voy a hablar de algo un poco fuera de lo común, algo referente a la tecnología, o quizás no, pero desde el punto de vista de humano.

Algo que TODOS sufrimos, pero que parece que como humanidad hemos admitido vivir con ello. Me refiero a los Call Center y el trato que dan muchas grandes compañías al usuario.

Esta semana llevo varias, y me he decidido a comentar aquí un poco las jugadas.

No voy a contar el nombre exacto, porque aunque si bien me gustaría que ardieran en el infierno ellos y varias generaciones genealógicas por arriba y por debajo, entiendo que es algo que no es puntual.. sino todo lo contrario, generalizado...

Empresa de transportes, de las top 5 en España. Aunque insisto, me suele pasa con casi todas. Paquete para el jueves. Tracking para el jueves. Llega el jueves, y lo primero que hago es peinarme y ponerme guapo para el repartidor... me meto en el tracking...estamos actualizando resultados...consulte más tarde... Pasa la mañana, el mensaje igual, pasa la tarde, el mensaje igual... La colonia que me había puesto para oler bien, empieza a oler a ácido sulfúrico de mis repetidas invocaciones al diablo...

Contacto por una red social con el servicio, y claro, en público son super amables, les pagan para eso. si fuera osos serían osos amorosos, si fueran felinos, serían gatitos. Pero en privado. NI UNA PALABRA, no saben que pasa.

Hay palabras en el vocabulario de muchas personas que no cabe, como pueda ser "gracias" o "perdone".

Muchas veces, o casi siempre, entendemos que hay flujos de trabajo, que estamos en una situación rara, pero si yo pregunto por un paquete, y el tipo o tipa me dice: perdone, tenemos mucho retraso debida a la cantidad de servicios, si es tan amable, mañana recibirá su pedido. NOOOOO, NOOOOO ponerse en el lado del otro ? decir la palabra perdona? NOOOOOOO Mejor no contestar, otras veces te ponen que no estabas en casa, y otras, según plataforma, que "hay una incidencia".

Misma semana, otro día, otro paquete. Llega una caja grande lleno de paquetes, abierta... como soy tonto, la admito, y falta un paquete pequeño. LLamo, gestiono, investigo, consigo teléfonos... me dicen que sí, que estaba abierto, pero que no es cosa del repartidor ni de Murcia...

Esa empresa tiene sedes en toda España, incluso franquicias imagino, que cohones le importa al del teléfono que yo llame para decir que me falta un paquete?¿ NO le importa una mierda !!! lo comprendo, pero dime perdona, dime : perdona, se ha debido extraviar en la cadena desde Madrid, vamos a hacer lo posible balblaab mientras tanto, reclame a origen. NOOOOOO, te dicen que si tienes problemas que llames a donde hiciste la compra !!! que tu no eres el cliente !!!

Tema banco. Periplo. Hago un ingreso en el cajero de mi cuenta, no solo no me deja hacerlo, sino que se queda un billete.

Llamo, me indican, llamo, me indican mal, llamo, me quejo, llamo, espero, llamo. Una semana larga, y la historia es que no es "cosa" del banco, es de la empresa que lleva los cajeros... Ni un perdona, ni nada de nada. Le comento si este mes puedo pagar la hipoteca 15 días más tarde... como ellos van a tardar en devolverme el dinero... nada, ni detecta la ironía. No me vendió un seguro de milagro :-)

Misma semana, empresa que vende ADSL. necesito algo técnico, muy puntual: abrir un puerto GRE para una VPN PPTP: LA MUNDIAL. La persona que te atiende no sabe, pero se cree que sí !!! es su trabajo, está todo el día ayudando a la gente, a personajes de todo tipo, pero no da el brazo al torcer.

Se lo comentaba a mi mujer, y es como si estuviera diciéndole que tengo un problema para llamar, y me dijera que tengo que pulsar las teclas, y yo le dijera que no tengo teclas, así hasta cabrearme, quedarme sin llamar, y la otra persona no saber que mi teléfono es de rueda de los de antes... Algo parecido...

Todos sufrimos estas cosas, mensajería, comida a domicilio, incidencias con banca, eléctricas, seguros, cualquier empresa nacional/internacional que tenga estos CAU adolece de este problema.

Ahora están de moda los chatbots, las inteligencias artificiales, un montón de cosas, pero que suman para que la empresa prestadora se ahorra dinero, no para que sea más eficiente, ni aumente el grado de satisfacción con el cliente, que va !!! es solo para ellos.

Lo de las empresas de telefonía es de escándalo, y no ha cambiado NADA. En 10 o 15 años no ha cambiado nada, lo único, que los sistemas funcionan mejor y cada vez hay que llamar menos para incidencias, pero cuando las tienes, sigue siendo frustrante, crispante, improductivo la mayoría de las veces.

Asumimos que con la globalización que las empresas se deshumanizan, hasta el punto del trato con el cliente. A quién le preocupa algo de Murcia, de una empresa de Madrid, o al revés, por teléfono...

Seguro que si eres una pyme o autónomo coincides conmigo que el trato que se debe dar al cliente es extremadamente cuidadoso. Tienes que hacer malabares para gestionar los imprevistos con una sonrisa de tu cliente, y estas megacorporaciones invierten en RSC de mentira, para la prensa.

Deberíamos aceptar que esto es así? Imagina cuando cada vez compremos menos en presencial, que pasará, y mas online. Cuando hablo de esto con ciertos amigos me dicen que soy un exagerado, claro, si compras un paquete al mes online, no te percatas de todo esto, pero si compras y gestionas paquetes a diario, la tasa de errores crece MUUUUUCHO.

Más allá de desquitarme y comentaros la anecdota, hacer esa reflexión de la PESIMA calidad de servicio de los Call Center y servicios de reclamaciones. Viva el corporativismo !!!

Tu Windows 10 es un servidor VPN !!!

Estimados amigos de Inseguros !!!

En estos días de confinamiento, mucho se habla del teletrabajo y de las conexiones remotas, las VPN, etc.

Todo el mundo anda como loco buscando la "receta mágica" para realizar el teletrabajo de manera sencilla.

Si estás detrás de una compañía media, tendrás todo el soporte de informática para realizarlo, pero si trabajas o das soporte a una pequeña empresa o profesional, quizás no tenga mucho sentido comprar ciertos aparatos o soluciones.

En el mini tutorial de hoy vamos a ver una pequeña función nativa de los Windows 10 que es un servidor de VPN. Para que te conectes a tu equipo casero, despacho o lo que sea sin necesidad de montar grandes pollos.

Esto es una de la cosas que me gusta de Microsoft, sus funciones "electrodoméstico", 3 clicks y a invertir el tiempo en otras cosas, como pelearte con tu ISP para que vaya el puerto...

Con esto y un bizcocho, hasta mañanas a las ocho !!! xDDD

En estos días de confinamiento, mucho se habla del teletrabajo y de las conexiones remotas, las VPN, etc.

Todo el mundo anda como loco buscando la "receta mágica" para realizar el teletrabajo de manera sencilla.

Si estás detrás de una compañía media, tendrás todo el soporte de informática para realizarlo, pero si trabajas o das soporte a una pequeña empresa o profesional, quizás no tenga mucho sentido comprar ciertos aparatos o soluciones.

En el mini tutorial de hoy vamos a ver una pequeña función nativa de los Windows 10 que es un servidor de VPN. Para que te conectes a tu equipo casero, despacho o lo que sea sin necesidad de montar grandes pollos.

Esto es una de la cosas que me gusta de Microsoft, sus funciones "electrodoméstico", 3 clicks y a invertir el tiempo en otras cosas, como pelearte con tu ISP para que vaya el puerto...

Con esto y un bizcocho, hasta mañanas a las ocho !!! xDDD

martes, 14 de abril de 2020

Hyper convergencia Windows: Windows Admin Center... y adiós a credential dump...

Estimado amigos de Inseguros !!!

Hoy vamos a hablar de un término que está muy de moda, la hyper convergencia, pero me lo voy a llevar a mi terrano particular.

El concepto "puro" de hyper convergencia radica en aglutinar todos los elementos de los sistemas en una sola unidad, desde el almacenamiento virtualizado, la red definida por software o SDN, procesamiento, memoria incluso contingencias como backup cloud y DSR de todo tipo.

Mi amigo Rafa Cartagena me habla mucho de la monitorización multicloud, con soluciones que te permiten gestionar desde un mismo panel todas las nubes... imagina el asunto, gestionarlo TODO en un mismo aplicativo.

La hyper convergencia viene respaldada por soluciones de tipo hardware en las que compras un BOX en el que mediante software se realizan todas las tareas habituales de un CPD, bajo un entorno de gestión unificado.

Yo sueño con un escenario completamente distinto, pero a fecha de hoy no es posible. Hubo una época con los primeros "grid" de Oracle, creo que 10, en el que se creía que todo el procesamiento iba a ser distribuido.. .nada...

Imaginar un "bus universal" de recursos en el que conectemos los 4gb del móvil, los nosecuantos de la tv, los noseque de la "play", la cpu de la tablet, del smartwatch... al final si pudiéramos aunar toda la capacidad de procesamiento de estas máquinas será aprovechamiento 100%.

De momento no creo que lo veamos muy a corto *Hola patentes xD * pero con la tener un entorno unificado de trabajo para nuestras administraciones me basta.

Hasta que el rollo, ahora vamos con el post.

Windows Admin Center, sencillo de instalar en entornos habituales, es una herramienta que mediante WINRM nos permite administrar de forma gráfica nuestros servidores.

Microsoft afirma que el el desarrollo de las herramientas GUI de administración irán bajo esta plataforma, y viendo su potencia, es recomiendo familiarizarse pronto con ella.

¿Qué podemos monitorizar con esta herramienta? Prácticamente todo.

Es importante contar con que si quieres monitorizar windows cliente tienes que instalar las herramientas de administración remota, con versiones server no. Solucionar temas de firewall... lo de siempre.

Para añadir equipos al management, es tan sencillo como click click click.

Como decía, qué monitorizar? mejor verlo en imágenes:

Me ha gustado mucho el detalle de la consola de administración de usuarios y equipos, te presentan las 4 funcines del día a día, y en concreto, cuando reseteas la contraseña de un usuario te genera una clave random segura, y establece que sea el usuario el que inicie la contraseña que quiera en el primer inicio, una buena opción para evitar dar siempre la misma clave "temporal" hasta que se cambia...

Sino que podemos integrar nuestro panel con Azure Security Center para ver las recomendaciones de seguridad de nuestro entorno...

Pero lo bueno es que bidireccionalmente, en nuestro Security Center de Azure se agregan los datos de monitorización de los servidores que tenemos monitorizados On-Premise en Admin Center, es decir, nos ahorramos instalar el agente manualmente.

Y para los más freaks, tenemos la posibilidad de ver todas las órdenes del "dashboard" o del frontal, en formato Powershell, por si queremos replicar la consulta/comando manualmente en otros sistemas no administrados.

Como es evidente, el usar un tipo de solución así mejora mucho la seguridad ya que impides el tener a administradores usando el servidor con RDP, usando navegador para bajar driver... ya tu sabes...

Pero SOBRE TODO, ampliamos el concepto de BASTIÓN que ya comentamos aquí hace días... en el que usamos un equipo para administrarlos a todos, un equipo muy securizado.

Os pongo el ejemplo de Mimikatz.

Como todos sabéis, en los sistemas Microsoft el login se puede producir de dos maneras, interactiva o de red. Cuando es interactiva, cuando te sientas "delante" como por ejemplo RDP, las credenciales se almacenan en el LSASS( .exe) para poder hacer hacer el "single sing on" de Active directory, tu una vez que estás en un RDP puede ir a cualquier equipo.

Sin embargo, cuando tu entras por red, a un barra barra, "muestras" al equipo que sabes la clave, pero esta no se almacena en el equipo destino.

Mediante Mimikatz un atacante puede sacar tus claves de la memoria LSASS, teniendo las claves de todos los usuarios que se hayan conectado. Por eso NO HAY QUE USAR usuarios privilegiados por RDP en todos los servidores.

Después de esta "iniciación a la seguridad" de Active Directory :-) ... comprenderás que el servicio de administración remota, o WinRm que usa Windows Admin center usa autenticación keberos como no interactiva, por lo que podemos administrar nuestros servers sin el temor de que un atacante adquiera las claves del equipo administrador.

En la imágen muestro las claves de un usuario entrando por RDP mientras que no salen las del usuario que empleo desde el Admin center.

Me parece muy interesante este producto y tiene mucho más recorrido.

Otro día probaremos a montar un servicio de hyperconvergencia real con Hyperv y SDN y almacenamiento virtualizado también.

Gracias por leerme !!!

Hoy vamos a hablar de un término que está muy de moda, la hyper convergencia, pero me lo voy a llevar a mi terrano particular.

El concepto "puro" de hyper convergencia radica en aglutinar todos los elementos de los sistemas en una sola unidad, desde el almacenamiento virtualizado, la red definida por software o SDN, procesamiento, memoria incluso contingencias como backup cloud y DSR de todo tipo.

Mi amigo Rafa Cartagena me habla mucho de la monitorización multicloud, con soluciones que te permiten gestionar desde un mismo panel todas las nubes... imagina el asunto, gestionarlo TODO en un mismo aplicativo.

La hyper convergencia viene respaldada por soluciones de tipo hardware en las que compras un BOX en el que mediante software se realizan todas las tareas habituales de un CPD, bajo un entorno de gestión unificado.

Yo sueño con un escenario completamente distinto, pero a fecha de hoy no es posible. Hubo una época con los primeros "grid" de Oracle, creo que 10, en el que se creía que todo el procesamiento iba a ser distribuido.. .nada...

Imaginar un "bus universal" de recursos en el que conectemos los 4gb del móvil, los nosecuantos de la tv, los noseque de la "play", la cpu de la tablet, del smartwatch... al final si pudiéramos aunar toda la capacidad de procesamiento de estas máquinas será aprovechamiento 100%.

De momento no creo que lo veamos muy a corto *Hola patentes xD * pero con la tener un entorno unificado de trabajo para nuestras administraciones me basta.

Hasta que el rollo, ahora vamos con el post.

Windows Admin Center, sencillo de instalar en entornos habituales, es una herramienta que mediante WINRM nos permite administrar de forma gráfica nuestros servidores.

Microsoft afirma que el el desarrollo de las herramientas GUI de administración irán bajo esta plataforma, y viendo su potencia, es recomiendo familiarizarse pronto con ella.

¿Qué podemos monitorizar con esta herramienta? Prácticamente todo.

Es importante contar con que si quieres monitorizar windows cliente tienes que instalar las herramientas de administración remota, con versiones server no. Solucionar temas de firewall... lo de siempre.

Para añadir equipos al management, es tan sencillo como click click click.

Como decía, qué monitorizar? mejor verlo en imágenes:

Es casí como Guideline de administración de servidores ya que tenemos las pistas de los servicios, y con unos clicks podemos configurar procedimientos que de otra manera serían un poco más costosos, o tal vez, ni conocíamos. Por ejemplo, vamos a desarrollar las típicas copias de seguridad del DC.

Otro recurso muy interesante es la sincronización de ficheros en la nube, una copia de seguridad digamos "activa" en la que usar los datos de manera descentralizada.

Como "buena" solución de hyper convergencia, tenemos que tener la posibilidad de administrar nuestra nube favorita... pués si, conectamos nuestra subscripción y tenemos disponibles todos los recursos de Azure.

Otra de las virtudes que presenta en la propia conexión con el RDP del equipo. Si bien la herramienta está hecha para no tener que realizar dicha acción, nos ofrece una manera sencilla de realizarlo desde el dashboard.

Me ha gustado mucho el detalle de la consola de administración de usuarios y equipos, te presentan las 4 funcines del día a día, y en concreto, cuando reseteas la contraseña de un usuario te genera una clave random segura, y establece que sea el usuario el que inicie la contraseña que quiera en el primer inicio, una buena opción para evitar dar siempre la misma clave "temporal" hasta que se cambia...

Pero como es normal, seguro que te preguntas sobre hardware, o sobre otros aplicativos no Microsoft. Correcto. El admin center contiene un módulo de extensiones para que terceros puedan ampliar las capacidades de administración. Algunos de los módulos disponibles son:

Poco a poco esperemos que los fabricantes se animan a integrar sus consolas.

Pero esto no es todo...

Hemos dicho que podemos añadir máquinas de nuestra nube Azure...

Pero lo bueno es que bidireccionalmente, en nuestro Security Center de Azure se agregan los datos de monitorización de los servidores que tenemos monitorizados On-Premise en Admin Center, es decir, nos ahorramos instalar el agente manualmente.

Y para los más freaks, tenemos la posibilidad de ver todas las órdenes del "dashboard" o del frontal, en formato Powershell, por si queremos replicar la consulta/comando manualmente en otros sistemas no administrados.

Como es evidente, el usar un tipo de solución así mejora mucho la seguridad ya que impides el tener a administradores usando el servidor con RDP, usando navegador para bajar driver... ya tu sabes...

Pero SOBRE TODO, ampliamos el concepto de BASTIÓN que ya comentamos aquí hace días... en el que usamos un equipo para administrarlos a todos, un equipo muy securizado.

Os pongo el ejemplo de Mimikatz.

Como todos sabéis, en los sistemas Microsoft el login se puede producir de dos maneras, interactiva o de red. Cuando es interactiva, cuando te sientas "delante" como por ejemplo RDP, las credenciales se almacenan en el LSASS( .exe) para poder hacer hacer el "single sing on" de Active directory, tu una vez que estás en un RDP puede ir a cualquier equipo.

Sin embargo, cuando tu entras por red, a un barra barra, "muestras" al equipo que sabes la clave, pero esta no se almacena en el equipo destino.

Mediante Mimikatz un atacante puede sacar tus claves de la memoria LSASS, teniendo las claves de todos los usuarios que se hayan conectado. Por eso NO HAY QUE USAR usuarios privilegiados por RDP en todos los servidores.

Después de esta "iniciación a la seguridad" de Active Directory :-) ... comprenderás que el servicio de administración remota, o WinRm que usa Windows Admin center usa autenticación keberos como no interactiva, por lo que podemos administrar nuestros servers sin el temor de que un atacante adquiera las claves del equipo administrador.

En la imágen muestro las claves de un usuario entrando por RDP mientras que no salen las del usuario que empleo desde el Admin center.

Me parece muy interesante este producto y tiene mucho más recorrido.

Otro día probaremos a montar un servicio de hyperconvergencia real con Hyperv y SDN y almacenamiento virtualizado también.

Gracias por leerme !!!

lunes, 13 de abril de 2020

Clave administrador local en directiva de grupo one click procedure...back to future

Estimados amigos de Inseguros !!!

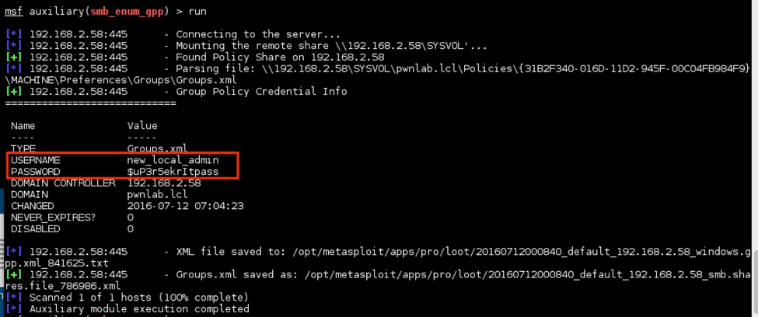

Voy a rescatar uno de los tricks más usados en las auditorías Windows pero que sospecho que no todo el mundo lo conoce, tanto en el lado atacante ( quizás los hackers si) pero no tanto desde el lado defensivo. En muchas auditorias y revisiones de seguridad encontramos cosas como estas, por lo que creo que es importante darle visibilidad porque al final, son vectores de ataque. Y recuerda lo que digo en mis charlas "los Sysadmin Windows no existen, son los padres !!!"

En esta ocasión vamos a hablar de la GPO que permite establecer la clave del usuario administrador local de los equipos.

Sin duda es algo que tiene sentido, con unos sencillo clicks podemos habilitar la GPO y establecer la contraseña.

Pero existe un problema, como todos sabéis, AD guarda las GPO en la carpeta SYSVOL que es de lectura para todos los miembros del dominio, y como sospechas... esta contraseña que estableces en la GPO aparece en el XML.

Lo "bueno" es que está en encriptada en una robusta AES 256 que después del leak de la clave privada encontrado hace años, dejó de serprivada y se hizo privada-conocida xD por lo que es muy sencillo emplear herramientas malosas para sacar la clave en claro...

Si te apetece más hacerlo desde powershell sin usar Metasploit, puedes usarlo desde Powersploit con su módulo para tal efecto.

Entonces estamosjodidos !!! Pues si. Microsoft sacó un parche hace 4 años !!! para evitar que los administradores pusieran la clave ahí, pero no borra los ficheros XML.

Hay literatura para aburrir de cómo explotar la seguridad de los dominios mediante búsquedas en Active Directory, ya sabes, buscar ficheros de conexión a carpetas compartidas, odbc´s, cosas así que hacemos los sysadmin y ponemos la clave...

Puedes usar este comando para buscar en tu dominio sobre esta información sensible.

Nosotros lo hacemos, y un atacante por supuesto que lo hará !!!

La manera real de solucionar este problema es implementar LAPS. Una solución para manejar de forma segura esta peculiaridad, la de extender los atributos de contraseñas de AD al "entorno"local.

El atributo que almacena la clave, de manera cifrada por supuesto es ms-Mcs-AdmPwd sólo es accesible por administradores del dominio. Si te ownean el admin. del dominio... esta clave se compromete.. pero quizás se lo menos importante xD. Si tienes dudas de qué grupos pueden ver este atributo puedes tirar: Find-AdmPwdExtendedRights

Otro día podemos comentar más jugadas para hacer en SYSVOL como hace nuestro amigo https://twitter.com/ciyinet para exfiltración y permisos.

Voy a rescatar uno de los tricks más usados en las auditorías Windows pero que sospecho que no todo el mundo lo conoce, tanto en el lado atacante ( quizás los hackers si) pero no tanto desde el lado defensivo. En muchas auditorias y revisiones de seguridad encontramos cosas como estas, por lo que creo que es importante darle visibilidad porque al final, son vectores de ataque. Y recuerda lo que digo en mis charlas "los Sysadmin Windows no existen, son los padres !!!"

En esta ocasión vamos a hablar de la GPO que permite establecer la clave del usuario administrador local de los equipos.

Sin duda es algo que tiene sentido, con unos sencillo clicks podemos habilitar la GPO y establecer la contraseña.

Pero existe un problema, como todos sabéis, AD guarda las GPO en la carpeta SYSVOL que es de lectura para todos los miembros del dominio, y como sospechas... esta contraseña que estableces en la GPO aparece en el XML.

Lo "bueno" es que está en encriptada en una robusta AES 256 que después del leak de la clave privada encontrado hace años, dejó de ser

Si te apetece más hacerlo desde powershell sin usar Metasploit, puedes usarlo desde Powersploit con su módulo para tal efecto.

Entonces estamos

Hay literatura para aburrir de cómo explotar la seguridad de los dominios mediante búsquedas en Active Directory, ya sabes, buscar ficheros de conexión a carpetas compartidas, odbc´s, cosas así que hacemos los sysadmin y ponemos la clave...

Puedes usar este comando para buscar en tu dominio sobre esta información sensible.

findstr /S /I telepizza \\<FQDN>\sysvol\<FQDN>\*.*

La manera real de solucionar este problema es implementar LAPS. Una solución para manejar de forma segura esta peculiaridad, la de extender los atributos de contraseñas de AD al "entorno"local.

El atributo que almacena la clave, de manera cifrada por supuesto es ms-Mcs-AdmPwd sólo es accesible por administradores del dominio. Si te ownean el admin. del dominio... esta clave se compromete.. pero quizás se lo menos importante xD. Si tienes dudas de qué grupos pueden ver este atributo puedes tirar: Find-AdmPwdExtendedRights

Otro día podemos comentar más jugadas para hacer en SYSVOL como hace nuestro amigo https://twitter.com/ciyinet para exfiltración y permisos.

miércoles, 8 de abril de 2020

Paso de la CoronaCon: nos vemos en las charlas !!!

Estimados amigos de Inseguros !!!

Del norte y del sur, de España y de Colombia, de Argentina y de Chile, de Madriz y de Cadiz, este artículo lo lee gente de todas las ubicaciones.

Por supuesto, de todas las clases, gente que empieza, gente que busca hackear el facebook de la novia, gente profesional, amigos, arañas, botnets etc.

Como es normal, todos tenemos discrepancias, pero hay algo que nos une, la ciberseguridad.

Unos por estilo de vida, otros por trabajo, otros como sueño, otros por desgracia... pero no lees este blog por mis opiniones políticas o por mis gustos musicales. no creo. Hay algunas visitas que añoran mi físico y mi persona... pero son pocas :-)

Dicho esto, varios amigos han organizado una movida colaborativa desinteresada de hacking, la famosa : https://c0r0n4con.com/ una reunión de ciberseguridad, de muchos niveles, incluso algunos que no son de ciber... pero eso lo opino yo, otros no, pero lo importante, es una recaudación para fondos de Cruz Roja para ayudar contra el Coronavirus Covid19.

No soy muy amigo de muchos de los que salen, en cuestiones humanitarias, tengo mis reservas de en qué tipo de proyectos contribuir, tengo mil opiniones, sobre la pizza con piña, con Windows y linuz y sobre las rubias o las morenas, pero voy a ser sencillo y directo:

Me gusta ayudar y he contribuido con mi aportación a cruz roja.

Me gustan algunas charlas y las he agendado para verlas.

Todo lo demás, no me importa. Hay charlas a las que dedicaría sendos artículos en el blog, para bien, y otras para mal :-) Pero no importa !!!

No importa tu empresa, la mía, los logotipos, las intenciones ocultas, no me importa nada.

Estos días de semana santa voy a ir a https://c0r0n4con.com/ tu vas? qué charlas quieres ves?

Este conferencia se puede usar para los técnicos? para un comercial que quiera coger habilidades, para el padre de un menor, para un menor, para todo tipo de públicos.

Un saludo y gracias por leerme.

Y sobre todo GRACIAS a los que estáis detrás de la organización. Yo no soy "de esos" , pero reconozco el mérito.

Del norte y del sur, de España y de Colombia, de Argentina y de Chile, de Madriz y de Cadiz, este artículo lo lee gente de todas las ubicaciones.

Por supuesto, de todas las clases, gente que empieza, gente que busca hackear el facebook de la novia, gente profesional, amigos, arañas, botnets etc.

Como es normal, todos tenemos discrepancias, pero hay algo que nos une, la ciberseguridad.

Unos por estilo de vida, otros por trabajo, otros como sueño, otros por desgracia... pero no lees este blog por mis opiniones políticas o por mis gustos musicales. no creo. Hay algunas visitas que añoran mi físico y mi persona... pero son pocas :-)

Dicho esto, varios amigos han organizado una movida colaborativa desinteresada de hacking, la famosa : https://c0r0n4con.com/ una reunión de ciberseguridad, de muchos niveles, incluso algunos que no son de ciber... pero eso lo opino yo, otros no, pero lo importante, es una recaudación para fondos de Cruz Roja para ayudar contra el Coronavirus Covid19.

No soy muy amigo de muchos de los que salen, en cuestiones humanitarias, tengo mis reservas de en qué tipo de proyectos contribuir, tengo mil opiniones, sobre la pizza con piña, con Windows y linuz y sobre las rubias o las morenas, pero voy a ser sencillo y directo:

Me gusta ayudar y he contribuido con mi aportación a cruz roja.

Me gustan algunas charlas y las he agendado para verlas.

Todo lo demás, no me importa. Hay charlas a las que dedicaría sendos artículos en el blog, para bien, y otras para mal :-) Pero no importa !!!

No importa tu empresa, la mía, los logotipos, las intenciones ocultas, no me importa nada.

Estos días de semana santa voy a ir a https://c0r0n4con.com/ tu vas? qué charlas quieres ves?

Este conferencia se puede usar para los técnicos? para un comercial que quiera coger habilidades, para el padre de un menor, para un menor, para todo tipo de públicos.

Un saludo y gracias por leerme.

Y sobre todo GRACIAS a los que estáis detrás de la organización. Yo no soy "de esos" , pero reconozco el mérito.

sábado, 4 de abril de 2020

No more Kali over Windows: Kali en el subsistema linux para Windows

Estimados amigos de Inseguros !!!

Es habitual que uses tu sistema operativo favorito para realizar las tareas de hacking habituales.

El portable Java, python, perl, etc hace que cualquier aplicación diseñada en cualquier intérprete portable puede ser usado en tu Mac favorito, Windows, Linux o Amstrad CPC...

No obstante, es conocido el uso de la distribución "hacker" kali linux que seguro has podido escuchar y disfrutar.

Al final, lo importante siempre son los conceptos y los procesos. Las herramientas pueden cambiar, la manera de afrontar un problema, un objetivo, pero teniendo claro el concepto, la elección de la herramienta adquiere otros tintes como facilidad de uso, velocidad, capacidades, etc etc

Lo que sí es muy común es que los que se inician, los que prueban, o los que como yo prefiero otro sistema operativo HOST distinto a kali, usemos virtualización para montar la típica Kali linux sobre VirtualBox o similar.

Pero me pregunto varias cuestiones. Hace más de un año apareció el WSL Windows subsystem for linux, un "intérprete" del sistema operativo para portar las funciones de Windows a Linux y viceversa. Entonces, si puedes usar comandos y funciones Linux nativamente en Windows, por qué no usar Kali en WSL ? La propia distro nos dice cómo hacerlo...

Pero hasta aquí quizás nos sepa a poco. Kali es "algo" más que las aplicaciones de consola... tiene herramientas que la gente usa con GUI, el manejo de ficheros, yo que se !!! muchas veces es interesante emplear el GUI completo.

Para ello, podemos usar un servidor de ventanas compatible con Windows como VcXsrv para poder hacer eso, visualizar las pantallas del desktop en el subsistema para linux.

El resultado es que puedes tener el frontal gráfico Kali en WIndows nativamente, ahorrandote la paravirtualización necesaria con VirtualBox, o la virtualización de Hyper-V o similar...

Al final está ahorra complejidad a la virtualización y tendrás los x giga de ram de tu host disponibles en tu linux, así como las carpetas...

Las teclas del piano las tienes en los respectivos enlaces y hay mucha información al respecto, lo que si que me llama la atención es la poca adopción que tiene este "despliegue" que aunque parece más complejo, es mucho más sencillo.

Espero que te guste y lo pruebes !!!

Es habitual que uses tu sistema operativo favorito para realizar las tareas de hacking habituales.

El portable Java, python, perl, etc hace que cualquier aplicación diseñada en cualquier intérprete portable puede ser usado en tu Mac favorito, Windows, Linux o Amstrad CPC...

No obstante, es conocido el uso de la distribución "hacker" kali linux que seguro has podido escuchar y disfrutar.

Al final, lo importante siempre son los conceptos y los procesos. Las herramientas pueden cambiar, la manera de afrontar un problema, un objetivo, pero teniendo claro el concepto, la elección de la herramienta adquiere otros tintes como facilidad de uso, velocidad, capacidades, etc etc

Lo que sí es muy común es que los que se inician, los que prueban, o los que como yo prefiero otro sistema operativo HOST distinto a kali, usemos virtualización para montar la típica Kali linux sobre VirtualBox o similar.

Pero me pregunto varias cuestiones. Hace más de un año apareció el WSL Windows subsystem for linux, un "intérprete" del sistema operativo para portar las funciones de Windows a Linux y viceversa. Entonces, si puedes usar comandos y funciones Linux nativamente en Windows, por qué no usar Kali en WSL ? La propia distro nos dice cómo hacerlo...

Pero hasta aquí quizás nos sepa a poco. Kali es "algo" más que las aplicaciones de consola... tiene herramientas que la gente usa con GUI, el manejo de ficheros, yo que se !!! muchas veces es interesante emplear el GUI completo.

Para ello, podemos usar un servidor de ventanas compatible con Windows como VcXsrv para poder hacer eso, visualizar las pantallas del desktop en el subsistema para linux.

El resultado es que puedes tener el frontal gráfico Kali en WIndows nativamente, ahorrandote la paravirtualización necesaria con VirtualBox, o la virtualización de Hyper-V o similar...

Al final está ahorra complejidad a la virtualización y tendrás los x giga de ram de tu host disponibles en tu linux, así como las carpetas...

Las teclas del piano las tienes en los respectivos enlaces y hay mucha información al respecto, lo que si que me llama la atención es la poca adopción que tiene este "despliegue" que aunque parece más complejo, es mucho más sencillo.

Espero que te guste y lo pruebes !!!

viernes, 3 de abril de 2020

Indicadores clave de proceso en ciberseguridad y SOC

Estimados amigos de Inseguros !!!

Espero que esteis bien !! pero qué es bien? sano? alegre? con dinero? lo contrario a mal? :-)

Las mediciones suelen estar orientadas a la interpretación de los datos.

En la parte de la amenazas, en la parte un poco de SOC, me gusta emplear la típica pirámide del dato:

Espero que esteis bien !! pero qué es bien? sano? alegre? con dinero? lo contrario a mal? :-)

Las mediciones suelen estar orientadas a la interpretación de los datos.

En la parte de la amenazas, en la parte un poco de SOC, me gusta emplear la típica pirámide del dato:

Podemos tener datos de que tu gesto es feliz.

Podemos tener datos de que está la tv encendida.

Podemos tener información en la que te estas riendo.

Podemos tener conocimiento, y es que te acaban de contar un chiste.

Podemos tener sabiduría e interpretar que estas contento porque estás viendo un monólogo en la tv que te gusta.

Quizás no sea el mejor de los símiles, pero me vale.

|

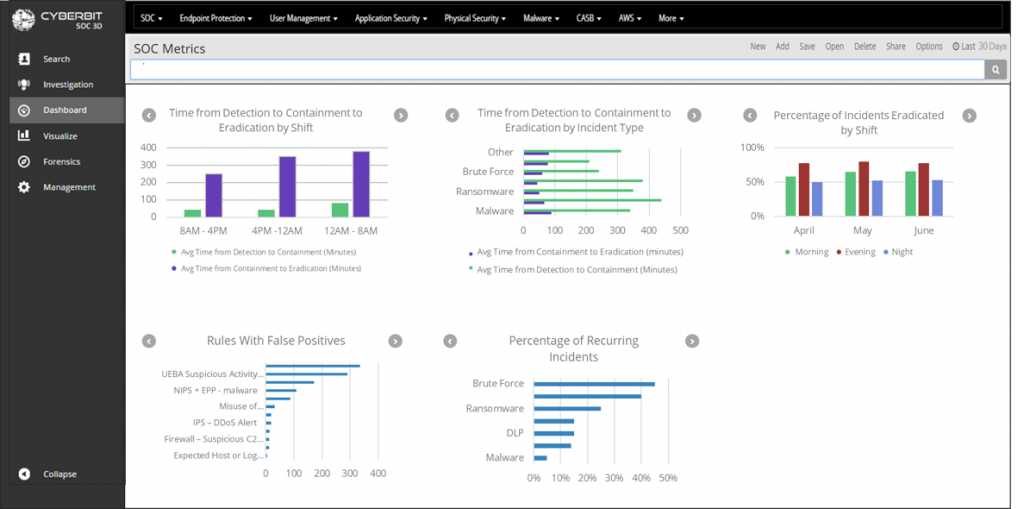

| CyberBit |

Ahora vamos a llevarlo al entorno de la ciberseguridad, en concreto en el departamento SOC.

Es muy importante diferenciar los KPI´s de un SOC relacionados a medir la seguridad qué proporcionan a la organización respecto a los que miden el proceso interno y como se mejora.

Tenía esta discusión con un gran profesional de la materia que me enseña mucho, y consideraba que muchos KPI´s que le mencionaba no medían la seguridad real. Pongo el ejemplo de número de eventos. El número de eventos, que la tendencia sea al alza no significa que vayas a medir más o mejor el estado de la ciberseguridad, ya que muchos no servirán para nada más que incrementar el coste :-) pero si que puede ser un indicador interno del estado del despliegue del SOC con nuevos Data Sources. Una vez que esté estable el número de eventos se pueden consolidar servicios y pasar a otros. O la detección de un incremento brusco de eventos de por si puede ser interpretado como una anomalía... Al final, cada organización busca el valor donde y como puede.

|

| Demisto |

Tener KPI´s para medir la efectividad del proceso, o en este caso, del servicio que ofrecemos es básico para saber si realmente estamos "felices" o tenemos que hacer movimientos en uno o varios sentidos.

Lo básico de los KPI´s en cualquier iniciativa es que tienen que cumplir varios criterios:

SIMPLES: Tienen que ser sencillos de medir. No puede tener incidencia sustancial en el proceso en sí la parte de medición. Es decir, que no te cueste medir más el zapato que hacerlo...

MEDIBLE: Tienen que ser medibles, cualitativa y cualificativamente.

ACCION: Tiene que ser información que aporte valor, que ofrezca respuestas, que puedan ser usados para realizar acciones. Si no, tener datos por tener no tiene valor.

RELEVANTES: En relación con el anterior punto, si la información que proporciona no nos lleva a ningún camino, no debe ser usado. Puede que el KPI no desprenda una acción concreta, pero si ampliar el contexto de información.

TIEMPO: Debe ser un valor que se pueda agrupar o relacionar en el tiempo.

Vamos a poner unos ejemplos de KPI´s básicos que todo SOC o centro de operaciones debe tener. Cuando hablamos de SOC nos referimos a internos o externos. Muchas veces no hay un SOC definido como tal, pero hay 5 personas dedicadas a la ciberseguridad...

Número de dispositivos monitorizados. Lo normal es que todos los servers expuestos a riesgos estén monitorizados, por ejemplo, los expuestos a internet, seguidamente de los que el riesgo sea algo aún siendo interno, y como último todos los servidores.

La tendencia en este KPI´s debe ser la tendencia, si realmente vamos monitorizando cada vez más dispositivos o estamos estancados.

La métrica empleada, el dato, podría ser número de eventos y número de eventos por analista.

Podemos medir la carga del departamento para requerir más recursos...

Cuando hablamos de dispositivos, podemos extender dicho concepto a aplicaciones.

Los falsos positivos son otra fuente de información muy útil a medir, ya que podemos identificar eventos que producen muchos falsos positivos para mejorarlos.

En los verdaderos positivos, los incidentes, medir qué Data Source y Eventos concretos son los que han participado en la detección.

En la respuesta de incidentes tenemos los típicos MTTD ( tiempo medio de detección) , MTTF (tiempo medio de fallo) , MTBF (tiempo medio entre fallos) , MTTR (tiempo medio de resolución) pero todos estos datos están muy claros explicados en muchas páginas.

Aunque algunos KPI´s básicos y que todos los SOC´s creo que compartimos alguno, es un ejercicio interno que tienen que hacer las organizaciones para saber como decíamos, qué datos les aportan valor. Pongo un ejemplo tonto, si solo manejas un SIEM, medir la efectividad del mismo respecto a otro ... o si solo tienes una sede, o un cliente interno... al final todas estas casuísticas determinan qué KPI´s usar.

No pretendo sentar cátedra de que haya que usar unos u otros, simplemente fomentar el uso de estos indicadores clave de procesos para la mejora de nuestros SOC´s !!!

Un saludo y gracias por leerme !!!

jueves, 2 de abril de 2020

Del Compliance Penal a la ferretería de barrio

https://blogvisionarios.com/e-learning/articulos-ciberseguridad/del-compliance-penal-a-la-ferreteria-de-barrio/

Suscribirse a:

Entradas (Atom)