Estamos a fin de mes, o a principios, da igual. El pasar por la gasolinera a llenar el depósito es algo que tenemos que hacer cada cierto tiempo, al menos si como yo, eres un esclavo de la comodidad del coche.

Siempre andamos cabreados con las subidas, e incluso cuando baja el precio !!! ya que siempre consideramos poca la bajada.

Lo suyo sería poder cambiar el precio de la gasolina, en esta episodio vamos a aprender a hacerlo.

Tengo que decir que durante el artículo NO voy a dar ningún detalle que te permita reproducir o usar el contenido para tu provecho. Yo no lo he hecho, como siempre, me conformo con la emoción de probarlo y saber que puedo.

También tengo que decir que NO he comunicado nada a nadie.

La empresa que fabrica los productos es consciente del peligro de sus malas prácticas.

La empresa instaladora que hace mala implantación es consciente del peligro de sus malas prácticas.

La empresa cliente, la final, la gasolinera, pasa 20.000 auditorias de todo tipo para mantener su negocio funcionando, la auditoria informática/seguridad debería ser una más, y así de paso algunos podríamos llegar a fin de mes...

Dicho esto.

Todo comenzó como comienzan muchas veces estas cosas, por casualidad. Me gusta ver la cadena regional de televisión de Murcia, "LaSiete" a la hora de comer. Me informo mas o menos de lo acontecido, pero sobre todo, me gusta ver las noticias "tecnológicas". Mi mujer se ríe porque dice que la veo solo para eso, para luego "auditar" los sistemas de los paisanos, o al menos, ofrecerles mis servicios...

Un día apareció una noticia de la típica empresa de agrícola, con un sistema "móvil, inteligente, big data, industria 4.0, start up" etc etc. El sistema permite a la empresa usar a pie de campo los terminales para anotar cosas... Una pintaza... de tener la seguridad como lo primero en su desarrollo...

Esa misma tarde me pongo así curiosón y digo voy a ver así por encima, codo-comillas, si hay algo estrepitoso...y en efecto...ALGO ESTREPITOSO.

La empresa tenía el sistema de suministro de gasolina y gasoil de su flota y asociados abierto con la clave por defecto del fabricante.

Al día siguiente intenté contactar con el director financiero. Nada.

Al final invirtiendo horas y horas, muchas más que las necesarias para petar el sistema (5 minutos) encontré al informático, en este caso SEÑOR INFORMATICO. Nada.

Al final, una pobre empleada de RRHH se dignó a atenderme y hacerle llegar el recado al informático:

Si os preguntáis si 6 meses después se ha solucionado el problema, quitar el Nateo o cambiar la clave, es que no sois del gremio, porque la respuesta es OBVIA. NO

Dentro de poco tengo que dar una charla para un colectivo de ciudades conectadas... Y retomo este asunto que dejé aparcado.

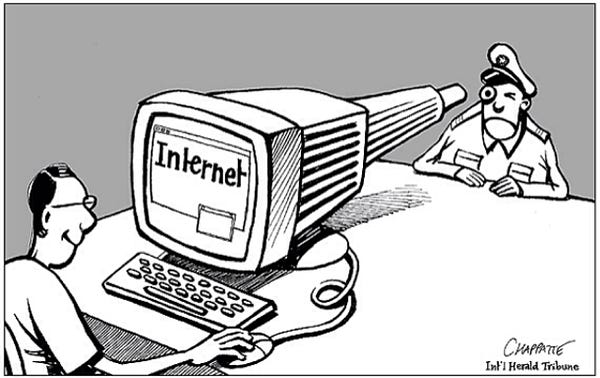

Utilizo Shodan para buscar un "intitle" de los sistemas expuestos que revela el sistema. Encuentro con varios sistemas instalados por todo el mundo.

Me centro un poco más en los sistemas ubicados en España y en el 100% de ellos aparece como acceso el user y pass del fabricante, en TODOS. En los que he probado de la India también menos 1, pero no los he probado todos.

Tengo que decir que podría ir desde Murcia hasta el fin del mundo, Huesca xD, pasando de gasolinera en gasolinera vulnerable. Hay muchas y perfectamente localizables.

Tomando todas las medidas de seguridad posibles, empiezo a ver que se puede hacer con estos sistemas.

Por ejemplo, puedo cambiar el orden de los surtidores conectados a los tanques. Existen tanques de suministro, bombas y sensores. Podemos cambiar el gasoil normal por el B y viceversa. Esto más que nada sería una putada.

Uno de los campos que puedo configurar es el permiso de usarlo. Imagino que la estación de servicio al llegar un cliente activará el surtidor, como por ejemplo el modo noche de las gasolineras que no permite usarlo hasta que pagas. Esto se puede cambiar.

Otros datos que podemos cambiar es el cierre de caja, imagino que hara un "commit" que enlazará con el sistema TPV o vaya usted a saber. Podemos resetear el sistema tanto funcionalmente como a nivel de configuración. Lo mas curioso es que el log de eventos en todos los sistemas estaba DISABLE.

Lo más gracioso de esto es poder cambiar el precio del surtidor.

Aparte de los sistemas de control mediante Web, la mayoría tienen expuesto el mismo sistema en modo consola en otro puerto. En la web del fabricante te dan todas las especificaciones para que ajustes la terminal al número de filas y columnas y esas cosas de las terminales remotas :-)

Todos los que estamos en el sector vemos los fallos de seguridad de las empresas, algunas grandes, otras pequeñas, algunas son bancos, pero la mayoría son leaks de información que seamos sinceros, la repercusión de que una empresa de 50 personas en un pueblo de nosedonde sufra un incidente, pues es para el empresario, como mucho para sus trabajadores.

Sin embargo, como ciudadanos, están jugando con nuestra seguridad, con nuestra privacidad, con nuestros datos y esto puede tener repercusiones directas en nuestra vida. Se me ocurren 20.000 perrerías que hacer a los 20.000 proyectos de Smart Cities que leo.

Aquí os paso un vídeo muy divertido del maestro Juan Garrido en el que explica claramente como cargarse un sistema IoT de un proyecto Smart Cities con mucho salero xD

Queremos Smart Cities que nos hagan la vida más fácil, pero no que estén en manos de cualquiera.

Gracias por leerme.

En ningún momento se ha modificado ningún dato de los expuestos. En el cambio de precio la duración del mismo fue de 1 segundo y se comprobó en el registro que nadie durante ese tiempo utilizó el surtidor.