Segunda parte de esta

serie de artículos sobre los servidores Windows y su seguridad. Bueno, realmente este es el primero, el otro era simplemente concienciatorio xD.

Seguro que habrá muchos lectores de este blog les dejas definir con 3 palabras un servidor Windows, diría "siguiente" "siguiente" y "siguiente". Seguro que no diría "seguridad" , o no muchos.

En Inseguros vamos a unir el concepto de asistente con la seguridad. ¿Como?. Con el asistente de seguridad de Windows Server 2012 xD. Esta opción no es nueva, está vigente desde Server 2003 pero sospecho que no todos la usamos lo que deberíamos.

Ejecutamos el asistente ubicado en la sección de herramientas.

Podemos elegir entre crear una configuración de seguridad, modificar,aplicar una regla previamente creada pero no aplicada y revertir una regla.

Seguridad basada en roles, es decir, vamos a controlar la ejecución de servicios no deseados en base a las características concretas de la instalación de nuestro servidor.

Seleccionamos el equipo al que queremos auditar sus funciones y crear así una configuración de seguridad recomendada.

Una vez procesada la información, podemos visualizar la información en formato informe.

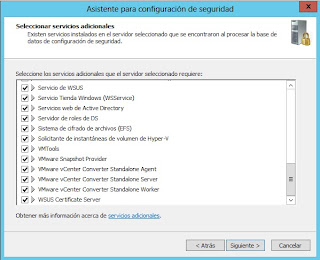

A continuación nos pregunta, en base a la información recopilada, que roles, funciones y características tenemos instaladas, y cuales queremos usar, ya que de lo contrario cortara el acceso de una manera u otra.

Vamos a hacer siguiente siguiente en este apartado, sin importarnos mucho los roles detectados.

Después de comprobar que funciones usamos y queremos preservar, podemos elegir una opción muy interesante. ¿Que hacer con todos los servicios que detecte posteriormente que se inician sin control? Puede ser un malware, un Powerscript malicioso, o la aplicación de la empresa... Por eso muy importante ejecutar las aplicaciones publicadas en el momento de hacer el análisis para que esta configuración no pare el asunto. Elegimos el comportamiento.

En la siguiente pantalla nos va a mostrar la seria de cambios que va a realizar, a nivel de servicios, mediante las opciones detectadas y la posterior validación que hemos hecho ( el siguiente siguiente siguiente).

Vamos a omitir el resto de configuraciones para ver que hemos hecho hasta ahora. Guardamos la configuración con un nombre y la ejecutamos ahora.

Si lanzamos un NMAP antes de realizar la configuración y después obtenemos esto.

Ups !! me ha cerrado un puerto, curiosamente el 3389...Escritorio remoto. Ahora no me va el escritorio remoto !!!. Hemos comprobado que no todo es siguiente siguiente, y que hay que leer un poco.

En concreto, para dejar habilitado el escritorio remoto deberíamos habilitar Escritorio remoto en las opciones instaladas (tercera pantalla del asistente anterior).

También he habilitado la administración remota de DHCP, mientras que la de DNS no.

Continuamos con el asistente por donde lo dejamos. Seguridad de red.

Con esta parte del asistente lo que vamos a hacer es según nuestros roles instalados, nuestros servicios, preparar un conjunto de reglas de firewall que permitan su ejecución. En esta parte no hablamos de servicios Windows, sino reglas de firewall, tanto de entrada como de salida. Podemos añadir reglas personalizadas en este momento para ciertos servicios que no hayan sido detectados por el asistente.

En la siguiente fase vamos a configurar la seguridad relativa al registro.

En la primera opción vamos a configurar un comportamiento muy conocido desde Server 2003 que es la firma de paquetes de tráfico SMB, no compatible con versiones pre Xp. Si en la red no tenemos ningún elemento de este tipo, por qué permitir este tráfico sin cifrar. Se calcula que esto incrementa un 15% el volumen de tráfico de red en el transporte por SMB, por lo que debemos indicar que poseemos un 70% de "potencia" disponible para habilitar esta característica. Inapreciable en la práctica.

En la siguiente pantalla confirmamos el mismo aspecto, pero esta vez para equipos pre Windows 2000 sp3 y la firma del tráfico Ldap.

En la siguiente pantalla vamos a configurar la autenticación empleada para conectaros con recursos remotos. Si estamos en un ambiente posterior a los sistemas indicados, y en un entorno de dominio, dejamos solo la opción de cuentas de dominio.

Nos muestra el resumen de acciones a realizar.

En la siguiente fase vamos a configurar todo lo relativo a los objetos de auditoría. Saber qué pasa en nuestros sistemas en un punto importante para minimizar o corregir los problemas con mayor eficacia, a veces, sin que el usuario llegue a percibirlo.

Como indica el asistente, esta parte es la única que no podrá ser revertida en caso de no satisfacer nuestras necesidades, por lo que debemos tener bastante cuidado con ella.

Elegimos si queremos controlar, auditar los eventos correctos o incorrectos. En un principio, si se está iniciando en los mundos del SIEM (Sistem Information Event Management) con auditar los incorrectos ya tenemos trabajo de sobra, aunque para detectar ciertos sucesos es necesario auditar eventos correctos. Siempre podemos modificar la auditoría de objetos a posterior.

Una vez aceptamos los cambios, procedemos a guardar la plantilla y ejecutarla en ese momento, exportarla a otra máquina de test, o lo que se presente en ese momento.

Por hoy es suficiente con esta visión del asistente de seguridad de Windows Server 2012, en próximos artículos intentaremos destripar aspectos orientados a la seguridad de este tipo de sistemas.

Como siempre, gracias por leerme.