En el capítulo de hoy vamos a hablar de un concepto habitual en el mundo de la seguridad DLP Data Loss Prevention o prevención de fugas de información.

Si la información es el activo que queremos proteger en nuestras organizaciones, detectar fugas de información por procesos "normales" o "habituales" debería ser lo más básico.

Si nos protegemos de una Sql Inyection que nos pueda dumpear una base de datos.

Si nos protegemos de un XSS que nos puede dumpear la cookie de administrador de nuestro portal.

Si nos protegemos de RFI que nos puedan comprometer la consola de un servidor web.

Nos deberíamos proteger de estas mismas fugas de información por parte de los empleados? Por supuesto que si. Imagina los frentes. Dropbox, correo, pendrives, artículos en páginas fake, etc etc.

Por lo general ser suelen emplear herramientas comerciales. Por ejemplo, tengo bastante experiencia en DLP en sistemas Fortinet en los que mediante expresiones regulares inspeccionamos todo el tráfico de salida en busca de patrones de fuga de información. PERO imagina una alerta por cada XLS, DOC o similar que sale por nuestro smtp...

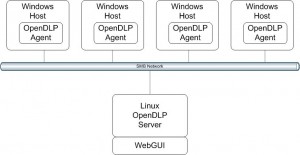

En este episodio vamos a hablar del proyecto OPENDLP creado por el señor Andrew Garvin.

La instalación podemos realizarla desde las fuentes o usar un fichero OVA para virtualbox. Yo me decido por usar este, y en otro momento lo pasaré a un VMWare o Hyper-v de producción. Para hacer las pruebas me vale.

La lista de dispositivos que escanea el agente OpenDLP son: floppy, thumb drive, flash card reader, HDD, flash drive, CD-ROM and RAM disk.

Una de las gestiones que tenemos que hacer al importar la máquina es deshabilitar el usb 2.0 y activar la tarjeta de red.

Una vez instalada la máquina lo primero que debemos hacer es borrar el fichero /etc/udev/rules.d/70-persistent-net.rules para que Ubuntu no compruebe la mac de la máquina clonada, que como ha cambiado, no detecta la interface por defecto. Seguro que el user/pass opendlp/opendlp ya se te había ocurrido cierto? :-)

Ahora accedemos por scp a la carpeta /var/www/OpenDLP/bin/ y copiamos en ella el fichero sc.exe de cualquier Windows XP que tengamos por casa.

El siguiente paso es importar el fichero de certificado que se extrae en la carpeta de instalación de la máquina virtual en Firefox, en mi caso. Simple.

Podemos acceder desde el navegador de tal manera: https://ip/OpenDLP/index.html

user:dlpuser.pass:OpenDLP

Este es el aspecto inicial.

Vamos a trastear un poco con las opciones del gui. Vamos a crear un perfil para nuestros equipos Windows en este caso. Hay que tener en cuenta la antigüedad del proyecto. En el profile cambia la ruta de instalación del agente, para que no use "program files" sino una directorio concreto. De esta manera nos ahorramos el problema de las versiones x86/64

Tras el nombre e indicar el tipo Windows based agent debemos configurar las expresiones regulares que queremos monitorizar. Vamos a activar las que trae por defecto, al menos, para detectar una fuga de información de una tarjeta VISA o MASTERCARD.

Mastercard:(\\D|^)5[1-5][0-9]{2}(\\ |\\-|)[0-9]{4}(\\ |\\-|)[0-9]{4}(\\ |\\-|)[0-9]{4}(\\D|$)

Visa:(\\D|^)4[0-9]{3}(\\ |\\-|)[0-9]{4}(\\ |\\-|)[0-9]{4}(\\ |\\-|)[0-9]{4}(\\D|$)

El usuario que debemos proporcionar al agente para subir los resultados al servidor es: ddt/OpenDLPagent

Ahora realizamos un scan para instalar el agente en las ip´s que le indiquemos.

Podemos usar la recolección de datos mediante tráfico SMB sin instalar agente. Es más si intentas instalar el agente en sistemas > xp tendrás problemas con el ntlmv2 ya que winexe no lo soporta, y los sistemas operativos "modernos" suelen tener por GPO que no hagan RESPONSE a ntlm <2.

Como es normal, una regular expression tan genérica como la de las tarjetas de crédito arroja muchos falsos positivos.

En otro capítulo seguiremos trabajando con OpenDLP contra sistemas linux y con otras expresiones regulares que nos proporcionen más información.

Espero que os guste, gracias por leerme !!!

Recuerda que puedes buscar entre mis libros de hacking en español en en recopilatorio de libros sobre hacking